Datagate: come difendersi dal Grande Fratello

Datagate: come difendersi dal Grande Fratello

Le rivelazioni di Edward Snowden prefigurano una società del controllo globale capace di intercettare ogni forma di comunicazione anche dei semplici cittadini. E rendono più urgente la ricerca di nuove leggi a tutela della privacy.

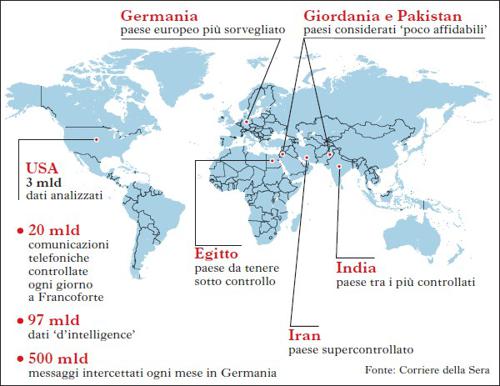

Edward Snowden, la fonte/gola profonda del cosiddetto Datagate del 2013, la più importante rivelazione di tutti i tempi relativa a un sistema di controllo statunitense delle comunicazioni di tutti i cittadini allestito dalla NSA (National Security Agency) in collaborazione con alcune aziende, si è ritagliato un posto nella storia moderna accanto a Julian Assange e a WikiLeaks. Le informazioni rivelate dal whistleblower e analista di sicurezza in un’azienda in stretto rapporto con la NSA riguardano misteriosi e inquietanti programmi della NSA stessa di intercettazione e captazione sistematica su larga scala delle comunicazioni e dei dati dei cittadini al di là, spesso, delle più elementari garanzie processuali. La polemica è esplosa in tutto il mondo, così come la caccia (fisica) all’insider.

Secondo la NSA, tutto si sarebbe svolto secondo le regole e, in particolare, nel pieno rispetto sia della sezione 215 del Patriot Act, una legge promulgata nel 2001 per potenziare la lotta al terrorismo attraverso un aumento dei poteri dei sistemi di intelligence, con riferimento ai dati relativi alle telefonate gestiti dalle compagnie telefoniche, e ai sensi della sezione 702 del Foreign Intelligence Surveillance Act (FISA) che consentirebbe, invece, la raccolta di dati relativi a conversazioni in chat, e-mail e indirizzi Ip di cittadini.

I dati, custoditi per 5 anni, avrebbero consentito, secondo l’autorità, di sventare oltre 50 attentati negli ultimi anni. D’altro canto, invece, molti commentatori hanno notato come questo fatto, oltre che scandaloso, dimostri senza ombra di dubbio la morte della privacy, che già dopo l’11 settembre aveva subito un duro colpo, e la migrazione definitiva verso una società del controllo globale, verso un sistema informatico colossale che può intercettare, captare, ordinare e processare tutte le comunicazioni dei cittadini, verso una collaborazione in questo progetto anche da parte delle aziende che oggi gestiscono la maggior parte dei dati e che non manifestano particolari problemi nel fornire alle autorità accesso agli stessi.

Il quadro che ne è venuto fuori è stato di un nuovo Grande Fratello, un nuovo Echelon, un grande orecchio che tutto ascolta e processa eliminando la riservatezza di ogni comunicazione. Lo scandalo NSA/Prism ha coinvolto anche numerose aziende americane che si sono dimostrate particolarmente inclini a consentire alle autorità la captazione dei dati, spesso quelle stesse aziende che formalmente facevano della tutela della privacy dei loro utenti un valore e un motivo di orgoglio. Nomi importanti quali Yahoo!, Google, Microsoft, Facebook, Skype e Apple avrebbero, in un certo senso, collaborato a questo progetto segreto della NSA permettendo alla stessa di raccogliere senza particolari difficoltà e-mail, documenti, foto e altri materiali e garantendo, in alcuni casi, un accesso diretto ai server con una sorta di backdoor apprestata per l’autorità.

I problemi che ha sollevato questa vicenda sono numerosi, e alimentano ulteriori spunti critici che vengono a connotare la nostra società tecnologica. Il primo punto, che non riguarda solo la NSA, sono i limiti legali – meglio, processuali – alla intercettazione sistematica delle informazioni. Dopo lo scandalo, Barack Obama ha dichiarato pubblicamente che nessun dato di cittadino americano può essere spiato o intercettato senza prima essere valutato, nella sua rilevanza, davanti a un giudice per ottenere le opportune autorizzazioni di legge, ma il contesto nel quale si è sviluppato Prism, segreto e articolato, sembrava suggerire esattamente il contrario. In molti si sono chiesti, allora, se la facilità oggi di gestire i big data, anche grazie alla collaborazione delle compagnie telefoniche e dei provider, possa agevolare un aggiramento delle garanzie processuali.

Ciò che rimane, come si diceva, è la prevalenza della strategia del controllo sistematico rispetto alla tutela della privacy. Il diritto alla privacy viene ribadito come sacro, lo ha fatto anche Obama, ma rimane una asserzione puramente teorica. Nella pratica, la voglia di controllo per cercare di ‘anticipare’ determinati comportamenti, cosa assai difficile in realtà soprattutto nell’ambito del terrorismo, ha portato a una erosione sistematica dell’ambito di riservatezza della comunicazione dell’individuo comune.

Leader mondiali spiati

Il quotidiano britannico The Guardian rivela una complessa attività di spionaggio attraverso il monitoraggio di computer e il controllo di e-mail e telefonate in occasione del meeting del G20 del 2009 a Londra. L’operazione, i cui dettagli sono stati ricostruiti grazie a documenti dell’agenzia di intelligence britannica GCHQ e alle informazioni fornite da Edward Snowden, sarebbe stata condotta dallo stesso GCHQ e da personale dell’Agenzia per la sicurezza nazionale statunitense. Fra gli obiettivi dell’operazione di spionaggio, Russia, Turchia e Sudafrica.

Le parole

Big data

Ingente massa di dati digitali che possono essere rapidamente pro- cessati da banche dati centralizzate.

Backdoor

Nel linguaggio informatico, programma che consente di accedere a un altro programma aggirandone il sistema di protezione e la cui realizzazione è spesso opera degli stessi ideatori del software (che lo disinstallano prima dell’immissione sul mercato di quest’ultimo).

Il programma Prism

Prism è un programma espressamente ideato dai servizi di intelligence statunitensi e serve a spiare le informazioni contenute nei server dei principali service provider operanti sul web, quali Microsoft, Yahoo!, Google, Facebook, AOL, Skype, YouTube e Apple. Per mezzo di esso è possibile analizzare il traffico dati su Internet nella forma di file audio e video, fotografie, chat, e-mail, documenti, trasferimento file, telefonate via web, notifiche d’accesso ai social network. Costa ai contribuenti 20 milioni di dollari l’anno e nel 2012 è stato citato ben 1447 volte nei rapporti di sicurezza che quotidianamente il presidente Barack Obama ha visionato.

Cyberwar e guerre elettroniche tra Stati

Esistono realmente, all’interno di alcuni Stati, veri e propri eserciti elettronici capaci di sferrare attacchi devastanti contro le infrastrutture critiche nemiche? O, meglio, sono già in corso, e non lo sappiamo, guerre elettroniche semi-nascoste, meno visibili di quelle ‘fisiche’ ma altrettanto pericolose? Se lo sono chiesti in tanti quando, nel 2013, alcuni Stati – soprattutto USA, le due Coree e la Cina – hanno avvertito pubblicamente di queste attività sotto copertura. Negli Stati Uniti lo US Cyber Command opera da almeno 8 anni. Ha capacità difensive, protegge le reti elettriche, il sistema dei trasporti e finanziario, l’ambito della sanità, militare e dei servizi critici, ma anche offensive. Il primo attacco lanciato, nel 2000, sembra essere stato quello con Stuxnet, un virus creato da NSA, CIA e intelligence israeliana nel 2006 per sabotare gli impianti nucleari iraniani a Natanz. Il Pentagono ha poi aumentato l’anno scorso il budget per gli attacchi elettronici a 4,7 miliardi di dollari, al fine di reclutare un vero e proprio esercito. Oggi, nel mondo, gli episodi di cyberwar coinvolgono molti Stati. Si registrano attacchi contro il governo di Israele, una costante tensione digitale tra Cina e Stati Uniti, una infinita guerra tra le due Coree. Nel 2013 ha fatto scalpore una asserita nuova ondata di cyberspionaggio da parte della Cina nei confronti delle grandi multinazionali americane, con accuse reciproche di violare le regole. Nonostante l’incontro tra i 2 leader su questi temi, la tensione è tornata alta quando si è diffuso un documento dell’amministrazione Obama che elenca i principali obiettivi ‘preferiti’ in caso di cyberwar.

Negli ultimi 10 anni la mappa della cyberwar, prendendo in considerazione i paesi che hanno attaccato altri paesi, è la seguente: la Cina (con attacchi soprattutto verso USA, Giappone, Taiwan, Vietnam e Filippine), gli Stati Uniti (che hanno come target preferiti Cina, Iran e Russia), la Corea del Sud e la Corea del Nord (che si combattono tra loro o, la Corea del Sud, sferra attacchi contro il Giappone), il Giappone (contro Corea del Sud), l’Iran (verso Stati Uniti e Israele), l’India (contro il Pakistan e il Bangladesh), il Pakistan (contro l’India), la Russia (contro gli Stati Uniti e, in un caso clamoroso, contro la Georgia), la Siria (contro gli Stati Uniti) e la Turchia (contro il Bangladesh).