I flussi d'informazione digitale e la loro sicurezza nel panorama geopolitico attuale

di Giovanni Ziccardi

I percorsi – più o meno occulti – dei flussi di dati digitali tra stati, corporations e utenti, il cosiddetto Datagate e la conseguente necessità di proteggere i cittadini da azioni nascoste e indiscriminate di sorveglianza, i fenomeni del whistleblowing e del leaking e le guerre cibernetiche hanno caratterizzato il dibattito tecnologico degli ultimi anni e stanno mutando il panorama sociale e politico attuale.

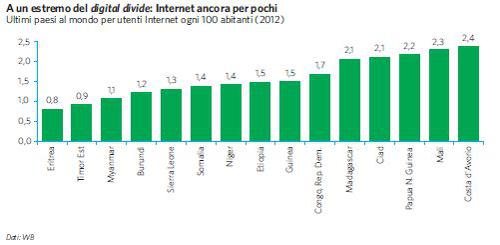

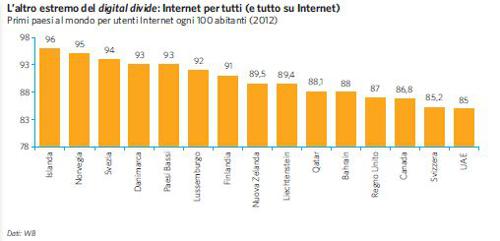

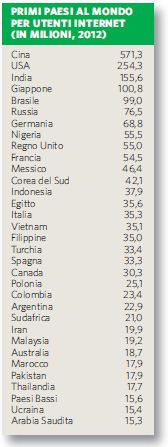

La diffusione su larga scala, a livello planetario, di reti e di sofisticati strumenti per comunicare e per connettersi a Internet ha mutato il ‘tragitto’ tradizionale che il flusso di dati digitali ha disegnato, alterando gli equilibri sociali e politici.

Il traffico di dati in rete, in origine, si caratterizzava per due aspetti: o si presentava come unidirezionale (la direzione andava dal sito web verso il fruitore dei suoi contenuti), o prendeva la forma di comunicazione tra singoli utenti (spesso tra utenti peer, ‘pari’), tra aziende e tra istituzioni. La possibilità, per l’utente, di variare questi percorsi, di comunicare direttamente con le istituzioni e, in generale, di ‘farsi sentire’, era remota, tranne che in qualche caso particolare.

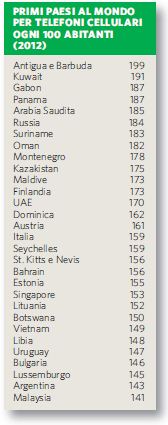

Il quadro odierno è assai differente e ha, in alcuni casi, invertito i rapporti di potere. La maggior parte dell’informazione viene, oggi, generata dagli utenti e dai/sui social network: si è, in un certo senso, ‘personalizzata’. Tecnologie anche obsolete permettono ormai a cittadini di stati non avanzati tecnologicamente (o che negli anni passati manifestavano problemi di digital divide) di comunicare e rimanere connessi anche in occasione di eventi politici importanti, quali rivolte o golpe o, persino, in caso di blackout delle connessioni all’interno dei confini di un paese.

Al contempo, in un quadro simile – dove gli stati, le istituzioni e le corporation hanno temuto di perdere il controllo delle informazioni – si è diffusa una ancora più sentita esigenza di sorveglianza e di intercettazione del traffico degli utenti.

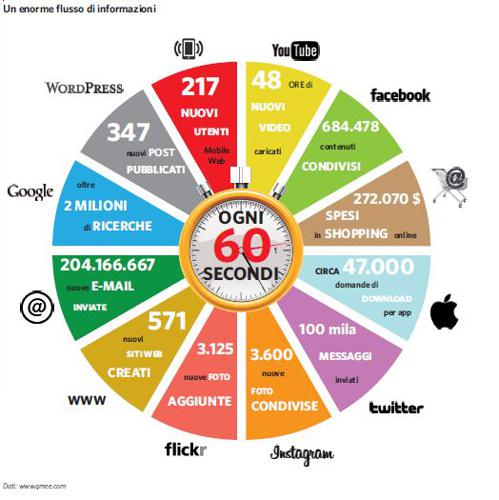

Ciò appare, per molti versi, una corsa non solo contro il tempo, ma anche contro l’evoluzione tecnologica. Una vera lotta contro i mulini a vento: i dati aumentano ogni minuto in maniera esponenziale. E anche le capacità di calcolo necessarie per operare controlli sono sempre maggiori. Come è quindi possibile arginare e controllare un mare di dati che sembra inarrestabile? Non ha stupito la recente rivelazione al pubblico, a seguito del cosiddetto Datagate, delle immense energie e risorse, sia di capitale sia tecnologiche, che la NSA e altre agenzie stanno mettendo in campo per fronteggiare questo aumento di flusso di dati e per garantire, allo stesso tempo, un controllo che va, oggi, in due direzioni. La prima è quella di un controllo mirato: può essere nei confronti di un singolo cittadino, di un politico, di un’azienda o di un intero stato. La seconda è quella di un controllo indiscriminato su tutti i flussi di comunicazione, alla ricerca di informazioni utili da un punto di vista investigativo.

Nonostante, quindi, l’aumento del flusso di dati sia esponenziale e apparentemente incontrollabile, fervono le attività per cercare di continuare in qualche modo a controllare la circolazione di tali informazioni.

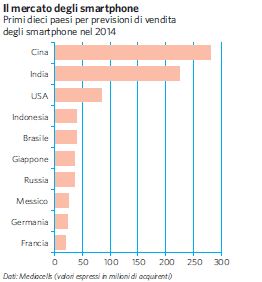

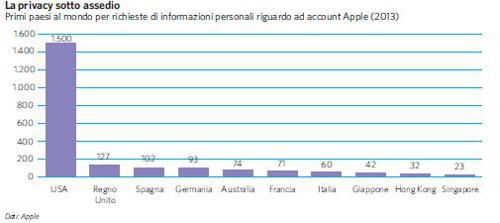

Il quadro attuale vede, allora, un percorso dei dati molto caratteristico. Una grande quantità di dati è generata dagli utenti, anche e soprattutto con tablet e telefoni cellulari/smartphone. Tali dati sono diretti o verso altri utenti – nella maggior parte dei casi per comunicare fatti della vita quotidiana – o verso le aziende e le amministrazioni pubbliche. Per controllare i dati degli utenti, gli obiettivi sono ovviamente il dispositivo in loro possesso, la casella di posta elettronica o i dati custoditi presso il provider. Grande timore hanno suscitato gli annunci della possibilità, da parte della Nsa, di prendere possesso dei singoli iPhone dei consumatori e di leggere in copia ogni informazione (possibilità smentita da Apple), o di immettere virus e trojan nei computer altrui per prendere il controllo di alcuni dispositivi.

Un’enorme quantità di dati informativi proviene, poi, da aziende, enti, istituzioni e università/scuole. Queste informazioni hanno sovente, anche fini promozionali o pubblicitari e, in alcuni casi, comprendono servizi utili per i cittadini. Chiaramente le informazioni pubbliche sono quelle meno interessanti nell’ottica di un controllo dei flussi, ma pongono questioni comunque interessanti, soprattutto sul tema dell’esistenza o meno del diritto a un’informazione aperta, trasparente e realmente pubblica.

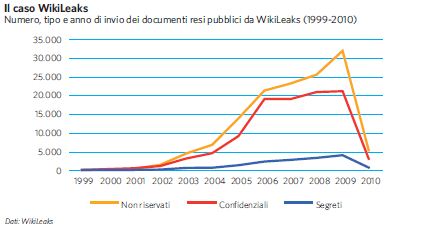

Una rilevante mole di dati riguarda, inoltre, informazioni segrete che transitano oltre i confini nazionali in base ad accordi più o meno noti e che comprendono, di solito, informazioni utili a fini militari, a tutela dell’ordine pubblico e per la prevenzione della criminalità, oltre a comunicazioni e cablogrammi d’interesse diplomatico. Simili dati, se intercettati e diffusi, possono mettere in crisi le relazioni tra stati, far cadere segreti su fatti importanti e, comunque, diffondere notizie riservate. Com’è comprensibile, sono dati che gli stessi stati che controllano i cittadini mirano, al contempo, a proteggere e a mantenere segreti ai massimi livelli. WikiLeaks, si ricorderà, ebbe a che fare soprattutto con la diffusione di questi due tipi di dati: militari e diplomatici.

Un insieme di dati, poi, non circola ma è di estrema importanza perché informatizzato e custodito su server. Si tratta di quei dati statici relativi a segreti industriali, record medici, attività di agenzie ed enti di importanza pubblica, e che possono essere violati entrando nel sistema o scardinando la segretezza della struttura che li contiene.

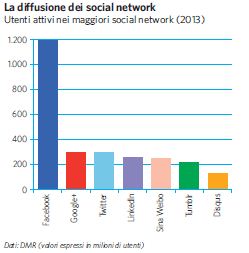

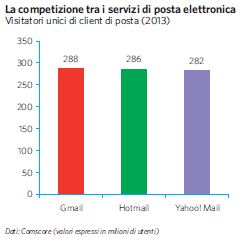

Una notevole quantità di dati, infine, è custodita da compagnie telefoniche, grandi provider e fornitori di servizi quali Facebook, Gmail, Hotmail, Twitter, che attirano gran parte degli utilizzatori della rete. In questo caso il tema focale è il rapporto (e gli accordi) tra tali società e le autorità investigative e la facilità con cui le informazioni possono essere comunicate a soggetti terzi.

Ognuno di questi cinque tipi di dati pone problemi diversi. Si va dalla ‘personalizzazione dell’informazione’ al mutamento dei comportamenti online, dalla limitazione della privacy e dei diritti degli utenti ai problemi di sicurezza personale, dal controllo globale ai benefici della trasparenza radicale, dalla guerra per l’informazione al potere che poche società hanno assunto nella gestione dei dati mondiali.

Ai fini della presente analisi, però, gli aspetti essenziali sono almeno quattro: il fenomeno del cosiddetto Datagate, ossia la (parziale?) rivelazione delle modalità di controllo mondiale sui dati da parte della Nsa e di altri enti, e i possibili accordi con le grandi aziende che oggi gestiscono i dati; i nuovi fenomeni del leaking e del whistleblowing quali strumenti per portare trasparenza all’interno della società (anche) politica e per combattere forme di controllo globale, ma anche quali nuovi strumenti per alterare gli equilibri politici; la cyber war come guerra dell’informazione tra stati; e infine le tecnologie come strumento per resistere ai controlli e alle attività dei regimi, ma anche per garantirsi una sorta di personal privacy e di sicurezza nelle comunicazioni private.

, , , , , , ,

Il Datagate e il controllo globale delle comunicazioni

Non è certo una sorpresa che, in un mondo ormai connesso, dove milioni di messaggi, e-mail e dati sono trasmessi ogni minuto, ci siano enti, agenzie, progetti e società più o meno segrete che puntino a controllare un simile flusso di informazioni. Già dai tempi del progetto Echelon (che risaliva agli anni Sessanta) si parlava di un sistema che cercasse di monitorare tutte le comunicazioni, allertandosi e attivandosi in presenza di determinate parole chiave o delle attività di determinati individui.

Ciò non toglie che gli ultimi due anni siano stati fondamentali, in quanto molte attività sono state rese pubbliche da una fuga di notizie (e di documenti) che ha tratteggiato per la prima volta in maniera dettagliata l’esistenza di un’attività sistematica di controllo delle comunicazioni dei cittadini.

Questa fuga di notizie ha preso il nome di Datagate e ha avuto origine dalle attività di un giovane tecnico informatico statunitense, Edward Snowden, che per mansioni si trovava in stretto contatto con la Cia e la Nsa e che, soprattutto, aveva accesso a server contenenti informazioni riservate. Snowden ha deciso, a un certo punto, di rivelare tutto ciò di cui era venuto a conoscenza e di rendere pubblico, a tutto il mondo, un aspetto della sorveglianza globale ancora sconosciuto. L’impatto di tale azione è stato molto forte sia per l’opinione pubblica, sia per le relazioni politiche e commerciali. Proprio come lo erano state le prime azioni di Julian Assange e del suo sito web WikiLeaks.

Nel gennaio del 2014 una commissione del Parlamento europeo che si occupa di libertà civili ha espresso formalmente viva preoccupazione, e seri dubbi di legalità, con riferimento alle numerose attività di controllo e di raccolta indiscriminata di dati che, in base alle rivelazioni di Snowden, la Nsa e la sua controparte britannica, la GCHQ, effettuano sui cittadini europei. Attività che, contestualmente, erano (e sono) in grado di minare la fiducia tra stati alleati.

I primi passi, per Snowden, non sono stati semplici: la scelta di contattare dei giornalisti per consegnare loro le informazioni ha scatenato atti indimidatori anche contro gli organi di stampa.

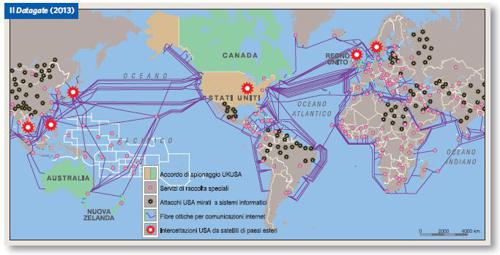

I progetti di sorveglianza che hanno destato più clamore in tutto il mondo sono stati Prism e Tempora, tutti e due finalizzati a un controllo sistematico del flusso di dati e di comunicazioni. Prism, in particolare, consentirebbe alla Nsa di controllare ogni attività e comunicazione online anche dei cittadini europei attraverso i server delle grandi compagnie americane e dei grandi provider. Il secondo progetto, con base nel Regno Unito, intercetterebbe invece i flussi di dati direttamente dai cavi di comunicazione che portano il traffico in entrata e in uscita in quel paese.

Il Datagate ha mutato gli equilibri tecnologici e politici. Mai si era venuti a conoscenza, con documenti e testimonianze, di attività di controllo così su larga scala, senza che ci fosse alla base un controllo giurisdizionale e con la motivazione generica del contrasto al terrorismo. Si aggiunga, poi, l’ombra dell’utilizzo di tali sistemi per fini privati, dal controllo di un rivale politico al furto di segreti industriali, da un sistema di sorveglianza per controllare o intimorire gli organi di stampa sino all’uso di tali tecniche per scopi politici.

Ma non solo: l’intera politica europea si è trovata di fronte a un problema enorme anche con riferimento alla normativa che disciplina lo scambio di dati tra Europa e Stati Uniti e la privacy. Ultimo ma non ultimo, il problema che i dati a livello mondiale sono gestiti quasi esclusivamente da otto società informatiche che, secondo alcuni, potrebbero avere avuto un ruolo, o rapporti, in questo programma di sorveglianza globale indiscriminata.

, , ,

Leaking e whistleblowing come nuovi sistemi di circolazione dei flussi di dati

Il Datagate ha messo in evidenza, più in generale, due fenomeni tecnologici, sociali e politici che stanno caratterizzando questi anni e che stanno mutando gli equilibri sociali e politici: quelli del leaking e del whistleblowing.

Si tratta, sulla carta, di due concetti semplici. Per leaking s’intende una falla di sicurezza all’interno di un’organizzazione che faccia fuoriuscire documenti riservati, possibilmente di alto interesse politico o sociale, o che svelino segreti. Proprio come quando c’è una falla in un oleodotto e fuoriesce petrolio. WikiLeaks è stato il primo esempio di fuga destinata al grande pubblico e il più eclatante, perché relativo a documenti provenienti da reti militari e diplomatiche. Il leaking, di solito, comporta una non volontarietà di conoscenza da parte dell’ente che è proprietario dei documenti, o una falla di sicurezza. Il whistleblower è, invece, una persona che opera di solito all’interno della struttura e che comunica all’esterno informazioni segrete per evidenziare un fenomeno che giudica ingiusto. Si tratta, semplificando, di uno strumento di denuncia anonima che a volte è sollecitato dalla stessa struttura per perseguire obiettivi di trasparenza.

La tecnologia ha mutato completamente questo quadro, fornendo strumenti di diffusione, di anonimato e di efficacia senza precedenti.

Sono sorti, però, alcuni problemi, in particolare correlati all’illegalità di certi comportamenti secondo le normative di molti stati. Norme che tutelano la segretezza di quei documenti la cui diffusione può portare a rivelazione di segreti di stato o alla messa in pericolo della sicurezza nazionale. Da un punto di vista tecnico, si discute invece sul livello di reale sicurezza da adottare nelle modalità di comunicazione tra whistleblower e servizio che raccoglie le denunce anonime, compresa una verifica accurata dei documenti prima di pubblicarli al fine di proteggere la fonte (eventualmente anonimizzandoli ulteriormente).

Ciò non toglie che tali strumenti siano considerati da molti utili per la trasparenza e per la democrazia, e che si stiano diffondendo sia in paesi con tradizione democratica, sia in paesi dove tali sistemi sono visti come strumenti di opposizione ai regimi.

Esistono numerosi epigoni della via tracciata da WikiLeaks. GlobaLeaks, che si propone di fornire una piattaforma utile a chi vuole denunciare a organi di stampa episodi di corruzione o di malaffare, o I Paid a Bribe in India, che consente ai cittadini di denunciare le richieste di tangenti negli uffici pubblici.

Tutti questi sistemi usano tecnologie crittografiche e il software Tor, un programma per la navigazione anonima in rete, al fine di garantire anonimato nella identità online e nella navigazione. Sovente la complessità di funzionamento è indice di maggiore sicurezza per il soggetto che si appresta a rivelare qualcosa di critico.

, , ,

La nuova guerra delle informazioni tra sicurezza nazionale e sicurezza personale

Il panorama di diffusione tecnologica e di controllo che è stato disegnato poco sopra ha dato grande importanza anche al tema della guerra delle informazioni, ossia alle azioni ostili tra stati che vengono condotte non attraverso strumenti fisici, o non solo con strumenti fisici, ma anche con strumenti elettronici, entrando nei sistemi critici dell’avversario.

Lo stesso avviene spesso, oggi, a livello personale, dal momento che la facilità di entrare nella vita virtuale altrui ha generato una generale insicurezza nel flusso dei dati e creato la necessità di competenze specifiche per proteggere le proprie informazioni.

La guerra elettronica prende spesso la forma di azioni di intelligence e di spionaggio, e gli stati comunemente coinvolti sono Usa, Iran, Russia e Cina, oltre alle due Coree e ad alcuni stati della ex Unione Sovietica.

Per ‘guerra elettronica’ s’intende, generalmente, un’attività di conflitto tra stati che non avviene con armi fisiche ma che viene effettuata tramite l’utilizzo di reti e computer. Le condotte possono essere le più varie: dall’invio di virus allo sfruttamento di vulnerabilità dei sistemi del nemico, dall’uso di criminali informatici come contractor sino al tentativo di generare un malfunzionamento dei sistemi critici altrui, soprattutto con riferimento alla rete elettrica, ai radar e agli strumenti di difesa, alle stazioni energetiche e al sistema dei trasporti.

Molti di questi attacchi o non sono rilevati o, seppur rilevati, non sono resi pubblici, quindi è molto difficile poter fare una stima di quanto questo fenomeno sia diffuso. Di certo negli ultimi anni la guerra elettronica è stata, per tutti gli stati, una voce consistente degli investimenti.

Uno sguardo d’insieme

Il quadro sopra descritto, che tratteggia il percorso mondiale dei dati, le tendenze attuali in tema di sicurezza dell’informazione e il rapporto anche diplomatico tra stati, cittadini e aziende nei confronti del digitale, presenta alcuni spunti di riflessione.

Il primo tema, che interessa anche l’utente comune in un’ottica di sicurezza quotidiana, è la concentrazione della maggior parte dei dati degli utenti su server di poche aziende: meno di dieci. La concentrazione è in un certo senso aziendale e non geografica: molti di questi dati, con la diffusione del cloud e di sistemi che spostano continuamente le informazioni per ottimizzare le risorse e garantire sempre un’efficienza massima del sistema, sono fisicamente custoditi in varie parti del mondo e, in alcuni casi, durante la giornata migrano da uno stato all’altro. La concentrazione è soprattutto commerciale: poche aziende, oggi, detengono la maggior parte dei dati.

Se vi è questa concentrazione aziendale dei dati, è molto facile per gli stati, le agenzie investigative o di sicurezza nazionale e anche le forze dell’ordine dei singoli paesi controllare una grande mole di informazioni semplicemente stabilendo rapporti privilegiati e canali riservati con tali aziende. Questa è stata probabilmente la preoccupazione più grande che ha sollevato il Datagate: non tanto che vi fosse un controllo generalizzato (oggi il cittadino è ben consapevole che, tra telecamere, biglietti elettronici, telefoni cellulari e carte di pagamento, gran parte della sua vita e dei suoi spostamenti sono controllati), ma che vi fosse una raccolta indiscriminata di informazioni in via preventiva al di là delle garanzie costituzionali, delle norme che disciplinano le indagini e delle regole procedurali. Comprendere il rapporto esistente tra Microsoft, Facebook, Twitter, Gmail, Skype e altri rispetto a questa azione di sorveglianza globale è fondamentale per fissare le garanzie stesse che i cittadini oggi possono vantare.

Un punto altrettanto importante è la lotta al segreto che si è diffusa nelle forme della ‘rivelazione’ e della ‘testimonianza’. Mai come in questi anni si è potuta percepire la potenza delle tecnologie e la loro capacità di rendere noto in pochi secondi un evento, un fatto descritto da un documento, da una fotografia o da un video, su scala mondiale. Ecco allora che l’unione tra la potenza testimoniale e la fuga di documenti segreti da alcune strutture ha in un certo senso cercato di riequilibrare i poteri, evidenziando l’importanza fondamentale che stanno assumendo leaking e whistleblowing anche per la tutela dei diritti umani e per consentire forme di ‘resistenza elettronica’.

Ultimo, ma non ultimo, gli stati si sono resi conto che questo flusso di dati può essere anche strumento di guerra, che le connessioni all’interno dei paesi possono diventare dei bersagli, veri obiettivi militari, e consentire una supremazia bellica anche logica e non più solo fisica. Gli investimenti necessari per condurre una guerra dell’informazione efficace sono molto inferiori rispetto agli acquisti necessari per formare un esercito reale, e ciò ha consentito l’ingresso nell’ambito della guerra elettronica anche di piccoli stati (e addirittura di piccoli gruppi politici) che non avevano, al contrario, risorse fisiche per costituire un esercito temibile. Le informazioni sono ancora poche e filtrano lentamente, ma le attività per migliorare gli eserciti elettronici sono, in tutto il mondo, ai massimi livelli.

,

La NSA

La National Security Agency è la più oscura, citata e misteriosa agenzia statunitense che esista. L’agenzia, che ‘non esiste’ formalmente, si occupa di sicurezza interna e, assieme a CIA e FBI, avrebbe competenze correlate alla sicurezza nazionale. Ha anche interessi in tema di protezione dei dati e dei flussi di comunicazione. Istituita formalmente nel 1952 con mansioni di intelligence, ha da sempre uno stretto rapporto con controversie legate alla crittografia e con la vicenda Echelon, un sistema mondiale per monitorare comunicazioni civili elettroniche, telefoniche e fax, svelato al pubblico per la prima volta nel 1988. Dopo l’11 settembre 2001, la NSA è stata al centro di polemiche per le intercettazioni telefoniche illegali e la violazione dei diritti costituzionali, giustificate con la necessità di una lotta senza quartiere al terrorismo.

Edward Snowden

Edward Snowden è diventato, nell’estate del 2013, il più celebre tecnico collegato alla NSA per aver deciso improvvisamente di svelare documenti riservati sulle attività di sorveglianza dell’agenzia. Ex dipendente della CIA, si era poi trovato a lavorare per una società consulente della NSA; ha mantenuto nei primi tempi l’anonimato, per poi svelare a tutto il mondo la sua identità il 9 giugno. Dopo essere entrato in possesso di documenti relativi a programmi di controllo e di sorveglianza globale, ha deciso di contattare una documentarista, Laura Poitras, Glenn Greenwald, giornalista di The Guardian (quotidiano che nel 2013 lo ha eletto ‘personaggio dell’anno’), e Barton Gellman, giornalista del Washington Post, per rendere pubblici i fatti. È stato ben presto accusato di furto di informazioni riservate, di attentato alla sicurezza e alla difesa nazionale e di spionaggio. Tra i numerosissimi documenti trafugati che ha messo a disposizione della stampa, particolarmente suggestivi si sono rivelati quelli che documentano i rapporti tra compagnie telefoniche (quali Verizon) e NSA per fornire le informazioni sulle utenze telefoniche e le comunicazioni/telefonate all’interno degli Stati Uniti. In particolare sono state pubblicate rivelazioni sul progetto PRISM, un sistema segreto di sorveglianza elettronica, e sulle attività del GCHQ inglese finalizzate a una sorveglianza sistematica dei cittadini e dei rappresentanti di alcuni corpi diplomatici durante il summit G20 a Londra nel 2009. Eclatante anche la rivelazione sul progetto inglese Tempora per intercettare i flussi di dati su fibra ottica e sulle attività di spionaggio in Cina e in Unione Europea. Snowden ha dichiarato che la motivazione alla base delle sue azioni è stata il voler rendere pubblici determinati avvenimenti affinché i cittadini sapessero, restituendo loro la verità. Dopo una rocambolesca fuga attraverso vari stati e continenti, Snowden è approdato (momentaneamente) in Russia, dove risiede in una località segreta.

La GCHQ

Meno nota della controparte americana NSA, la GCHQ inglese è tornata d’attualità con il caso Datagate. GCHQ è l’acronimo di Government Communication Headquarters, uffici per il controllo delle comunicazioni che già esistevano prima della Seconda guerra mondiale, ma che sono stati formalizzati e ufficializzati nel 1942, in piena ‘guerra dei codici’. Si tratta di un ente che ha un’origine nobile che lo collega direttamente alla crittografia, alla macchina Enigma e agli scienziati che operarono a Bletchley Park e che contribuirono a sconfiggere i nazisti e a far vincere il conflitto agli Alleati. Oggi GCHQ si occupa di sicurezza, spionaggio e controspionaggio. Snowden ha diffuso documenti che testimonierebbero non solo il tentativo di intercettare tutte le comunicazioni online e telefoniche, ma anche l’organizzazione di attività di spionaggio su personaggi che ricoprivano importanti cariche politiche durante il G20 del 2009 a Londra, operando intercettazioni telefoniche e di e-mail, monitorando le attività dei computer e installando keyloggers durante il summit. Nel 2013 GCHQ avrebbe anche avuto accesso al già citato sistema PRISM della NSA per controllare ulteriori dati e informazioni internazionali.

Gli otto ‘depositari’ mondiali dei dati

Sono otto le grandi società che, subito dopo l’affiorare dello scandalo Datagate, si sono preoccupate, soprattutto a livello d’immagine verso i propri clienti, di contestare le accuse di conoscere l’esistenza di un sistema di sorveglianza globale, di essere conniventi e, in alcuni casi, addirittura di aver consegnato i dati degli utenti attraverso espliciti accordi con le agenzie investigative, attivando canali diretti di trasmissione delle informazioni al di là di garanzie costituzionali e processuali. I vertici di queste società hanno domandato formalmente a Barack Obama e al Congresso degli Stati Uniti d’America la definizione di regole certe per le intercettazioni e per le richieste di dati da parte dell’autorità. La parte suggestiva della vicenda è che i dati degli utenti e i contenuti gestiti da queste grandi otto compagnie costituiscono quasi tutto il traffico web mondiale. La prima società, molto legata al tessuto sociale, culturale ed economico statunitense, è AOL, già nota come America Online, un enorme provider con decine di milioni di utenti a metà degli anni Duemila che successivamente ha convertito il suo business in quello dei contenuti e servizi digitali, sino ad acquistare l’Huffington Post. La seconda è Facebook, che vede costantemente crescere il numero di utenti, ben oltre un miliardo attivi e oltre 600 milioni che si collegano da dispositivi mobili. Contemporaneamente cresce il numero di dati personali, foto e informazioni private immesse nei suoi sistemi, materiale che interessa ovviamente anche gli investigatori. La terza è LinkedIn, rete interessante soprattutto per le relazioni professionali: si tratta di un network di contatti tra professionisti più formale, nella presentazione, di Facebook, ma che ha superato, nel 2013, i 200 milioni di iscritti, sui quali raccoglie informazioni estremamente dettagliate. La quarta società è Google, che vanta il servizio di posta elettronica Gmail e i risultati del suo famoso motore di ricerca e che spesso viene analizzata con preoccupazione dagli studiosi. Con riferimento alle e-mail, Google ha superato da tempo i 500 milioni di indirizzi attivi, battendo i record sino a quel momento detenuti da Hotmail di Microsoft. Microsoft, appunto, fa la parte del leader con email, servizi cloud e, ovviamente, diffusione del suo software. Il suo Hotmail vanta centinaia di milioni di utenti, e lo stesso vale per i suoi servizi di immissione dati per registrare il software e i servizi cloud. Si ricordi che Microsoft ha anche la vendutissima console per videogiochi Xbox e il mondo dei giochi online. Snowden sostiene che esistono forme di controllo molto invasive anche nell’ambito dei giochi online e nei mondi fantasy, spiati come probabili punti di incontro di terroristi. Twitter ha un numero di utenti elevatissimo, già nel 2012 aveva superato i 500 milioni di iscritti e puntava verso il miliardo. Unisce alla semplicità del servizio e alla sua potenza anche di mutamento sociale e politico una raccolta di dati di potenziale interesse. Così anche Yahoo, grazie ai servizi di posta elettronica e agli esiti delle ricerche. Yahoo, poi, rimane sempre in testa nell’elenco dei siti più visitati negli Stati Uniti. Apple, infine, è diventato un protagonista della vicenda grazie alla diffusione capillare dei suoi dispositivi e ai servizi cloud. La vendita su scala mondiale di iPhone, iPad e iPod assume un’importanza fondamentale non solo per la rivoluzione sociale portata da Steve Jobs, ma anche perché permette uno stringente controllo dei dati operando direttamente sul dispositivo. Accanto a questi otto grandi, anche Skype è stata coinvolta riguardo a una possibile intercettazione delle comunicazioni audio e video tra utenti.

Per saperne di più

M. CASTELLS (2012) Reti di indignazione e speranza. Movimenti sociali nell’era di Internet, Università Bocconi, Milano.

D. CAMPBELL (2013) Il mondo sotto sorveglianza. Echelon e lo spionaggio elettronico globale, Elèuthera, Milano.

F. CHIUSI (2011) Nessun segreto. Guida minima a Wikileaks, l’organizzazione che ha cambiato per sempre il rapporto tra Internet, informazione e potere, Mimesis, Milano.

R. A. CLARKE, R. KNAKE (2012) Cyber War: The Next Threat to National Security and What to Do About It, Ecco Press, New York.

D. DOMSCHEIT-BERG (2011) Inside WikiLeaks. La mia esperienza a fianco di Julian Assange nel sito più pericoloso del mondo, Marsilio, Venezia.

W. ISAACSON (2011) Steve Jobs, Mondadori, Milano.

L. LESSIG (2009) Against Transparency, New Republic, disponibile on line: http://www.newrepublic.com/article/books-and-arts/against-transparency.

L. LESSIG (2005) Cultura libera, Apogeo, Milano.

G. LOCCATELLI (2011) Twitter e le rivoluzioni. La primavera araba dei social network: nulla sarà più come prima, Editori Internazionali Riuniti, Roma.

A. MICONI (2011) Reti. Origini e struttura della network society, Laterza, Roma-Bari.

P. PERRI (2007) Privacy, diritto e sicurezza informatica, Giuffrè, Milano.

P. RADDEN KEEFE (2006) Intercettare il mondo. Echelon e il controllo globale, Einaudi, Torino.

S. RODOTÀ (2012) Il diritto di avere diritti, Laterza, Roma-Bari.

R. SAGAR (2013) Secrets and Leaks: the Dilemma of State Secrecy, Princeton University Press, Princeton.

A. VALERIANI (2011) Twitter factor. Come i nuovi media cambiano la politica internazionale, Laterza, Roma-Bari.

S. VAIDHYANATHAN (2012) La grande G. Come Google domina il mondo e perché dovremmo preoccuparci, Rizzoli Etas, Milano.

S. LANDAU (2013) Surveillance or Security? The Risks Posed by New Wiretapping Technologies, The MIT Press, Cambridge.

G. ZICCARDI (2013) Resistance, Liberation Technology and Human Rights in the Digital Age, Springer, Berlino.

G. ZICCARDI (2012) Hacker. Il richiamo della libertà, Marsilio, Venezia.

Approfondimento

Siamo ben lungi dall’ultima parola su Edward Snowden: sulle sue sorti, sulle ricadute delle sue rivelazioni sull’intelligence ma, soprattutto, sulla sua denuncia di violazione del ‘contratto’ fra governanti e governati. Il materiale di cui è in possesso potrebbe riservare nuove sorprese. Il danno che ha arrecato alle relazioni internazionali degli Stati Uniti è fuori discussione, mentre resta da dimostrare quello alla sicurezza nazionale.

Il caso però è costituito dalla NSA, non da Snowden. Il problema è lo straripamento ingiustificato nella privacy dei programmi di sorveglianza elettronica della National Security Agency, specificamente finalizzati alla prevenzione di attacchi terroristici. Affidate alla discrezionalità di responsabili tecnici, le (enormi) capacità della National Security Agency sono state utilizzate in totale assenza di controlli. Valutazioni e decisioni politiche hanno lasciato il passo alla tecnocrazia: più gli operatori della NSA ascoltavano, meglio ritenevano di eseguire il loro compito.

Il gruppo di esperti di nomina presidenziale ha raccomandato due cambiamenti radicali: l’autorizzazione della magistratura per ogni singola intercettazione di utenze americane; e che siano autorità politiche a decidere se e quali personalità straniere sorvegliare. Per i difensori della NSA queste misure sarebbero ‘un disarmo unilaterale’. Intanto Edward Snowden è riuscito a evitare che la sorveglianza avvenisse nella totale ignoranza della maggioranza dei cittadini. Prevedeva anche le ripercussioni internazionali? Come i protagonisti degli ultimi romanzi di Le Carré, ambientati in un dopo Guerra fredda in cui l’Occidente ha perso la propria bussola morale, Snowden ha messo in moto dinamiche delle quali si è trovato più che altro in balia, anziché riuscire a controllarle.

Il caso internazionale, per gli Stati Uniti, nasce dal ‘dragaggio’ d’intercettazioni della NSA verso nemici, neutrali e amici, su interessi commerciali come su rischi alla sicurezza, fino ai casi clamorosi della presidente brasiliana Dilma Rousseff e della cancelliera tedesca Angela Merkel. Il maggior risentimento è degli alleati, che non si aspettavano né sospettavano di essere oggetto di queste attenzioni: i tedeschi vedono nella condotta della NSA la rottura di un rapporto di fiducia, se non un vero tradimento. Washington si trova a dover superare la barriera di diffidenza della Germania, e di riflesso dell’Unione Europea, nonché delle Nazioni Unite. Per Berlino, Francoforte, Bruxelles è inaccettabile che l’ascolto elettronico statunitense, malgrado i secchi dinieghi della NSA, invada anche l’area commerciale. Resta da vedere se e quanto questa incrinatura psicologica influirà sui negoziati per la Transatlantic Trade and Investment Partnership (TTIP). Entrambe le parti hanno messo subito le mani avanti, assicurando di volerli tenere al riparo. Non è detto che ci riusciranno.

Ben più misurata la reazione di non alleati come la Russia o la Cina, che spiano attivamente per conto proprio, e non solo gli Stati Uniti. Lo stesso vale per amici come Israele: l’alleanza di ferro non ha mai impedito lo spionaggio reciproco. Putin è arrivato fino a una difesa d’ufficio della NSA: ha esagerato e gli USA devono ‘limitare l’appetito’, ma la lotta al terrorismo giustifica la sorveglianza. Nei rapporti con Washington l’asilo a Snowden è irritante ma marginale, e non impedisce la collaborazione obbligata (Siria, Iran), né oscura gli interessi comuni (Afghanistan, lotta al terrorismo).

Vi è infine l’imbarazzo di chi, come Regno Unito e Australia, ha collaborato con la NSA. Il misto di reazioni di altri alleati, come la Francia, si spiega con il rapporto d’intelligence con gli Stati Uniti. Un legame nel quale confluiscono le tre dimensioni (alleanza, competizione, collaborazione).

Quello che più ha irritato gli amici, specie gli europei, è la rigida distinzione fra i cittadini, per i quali dovrebbero valere le protezioni costituzionali, e il resto del mondo. L’esercizio di ricucitura è comunque già iniziato, sia a livello di dialogo EU-USA in materia di protezione dati e sicurezza, sia bilateralmente fra americani e singoli paesi europei sull’intelligence in senso stretto.

Snowden non ha fatto altro che esporre clamorosamente il conflitto latente fra capacità di controllo elettronico, privacy e sicurezza. Ha posto anche problemi rilevanti: una maggiore sorveglianza, allora, non avrebbe forse permesso di sventare l’attacco dell’11 settembre? Se la NSA ha chiaramente travalicato i limiti nel campo dell’intelligence, non si può forse dire lo stesso di media aggressivi o di inquirenti invadenti? Per una società libera e democratica, come quella americana, così come per la comunità internazionale non basta invocare ‘il fine giustifica i mezzi’: occorre una ragionevole disciplina.

L’America non è nuova a provvedimenti limitativi delle libertà individuali in nome della sicurezza nazionale. Si pensi all’internamento dei cittadini di origine giapponese dopo Pearl Harbor o alle purghe maccartiste degli anni Cinquanta. Le rivelazioni di Snowden la chiamano a rispondere degli arbitri d’intelligence commessi in nome della ‘guerra al terrore’.

Il merito della democrazia americana, però, non sta nel non commettere errori, ma nell’avere la forza di correggerli. Questa sfida attende oggi l’amministrazione Obama. Gli sconfinamenti a ruota libera della NSA riflettono, nell’intelligence, l’involuzione unilaterale post-11 settembre da cui la politica estera di Obama vuole liberare gli Stati Uniti. Quanto più efficace e convincente sarà la svolta del presidente – malgrado le resistenze – nel disciplinare (non certo eliminare) l’attività di sorveglianza elettronica, tanto più rapidamente si rimargineranno anche le crepe internazionali aperte dal caso Snowden. Ma è nella natura delle relazioni internazionali che, dietro il sipario diplomatico, lo spionaggio – fra i più vecchi mestieri del mondo – continui, senza andare troppo per il sottile.

di Stefano Stefanini

Approfondimento

Le infrastrutture critiche (IC) rappresentano il ‘sistema nervoso e vascolare’ delle società moderne e delle economie avanzate. Sono definite critiche perché se cessassero di funzionare, in tutto o in parte, l’impatto sulla sicurezza nazionale, l’economia o la salute pubblica sarebbe ‘semplicemente disastroso’, secondo lo U.S. National Institute of Standards and Technology (NIST), o ‘molto serio’, secondo la Commissione europea.

La terminologia utilizzata da Stati Uniti, Europa, Giappone e altri paesi avanzati può essere differente, ma essenzialmente le IC comprendono la distribuzione di energia e acqua, le telecomunicazioni, i servizi di emergenza, amministrazione e governo, il sistema finanziario e bancario, il controllo del traffico e dei trasporti e la produzione e distribuzione di derrate alimentari. Molte delle infrastrutture fisiche esistono ormai da tempo, come le ferrovie, le strade o le linee elettriche. Altre, come le telecomunicazioni, sono più recenti. La differenza principale rispetto al passato è che però ora tutte le infrastrutture, senza distinzione, sono soggette a controllo remoto tramite computer e reti telematiche e sono diventate pertanto infrastrutture critiche informatiche (ICI). Il maggiore risparmio e la maggiore efficienza che questa riorganizzazione ha consentito sono evidenti. Sia le aziende pubbliche, sia gli azionisti e i consumatori ne hanno beneficiato. Meno evidente (e noto) è il maggiore grado di vulnerabilità che le IC oggi soffrono, diretta conseguenza di due eventi epocali avvenuti nella prima metà degli anni Novanta: la spinta, in molti paesi occidentali, alla privatizzazione/deregolamentazione di molti servizi pubblici e la nascita di Internet (o meglio la sua trasformazione in network pubblico, aperto a tutti).

Nel primo caso, sono state adottate anche per le IC pratiche di riduzione dei costi che hanno eliminato la ridondanza (duplicazione o triplicazione dei sistemi di sicurezza) che consente, in caso di fallimento del sistema primario, di ricorrere al secondario e quindi di evitare l’interruzione del servizio. Nel secondo caso, si è generalizzata la prassi di ricorrere al monitoraggio e gestione in remoto di molti sistemi industriali tramite il ricorso al protocollo gratuito TCP/IP (Internet). Il ricorso a tale modello organizzativo per le IC e le aziende pubbliche collegate era inevitabile. In questo modo però la vulnerabilità strutturale (ovvero la totale assenza di meccanismi di protezione) di TCP/IP è stata incorporata anche nelle IC.

L’esperienza del bombardamento aereo strategico nella Seconda guerra mondiale ha dimostrato quanto fosse difficoltosa e costosa la distruzione metodica delle infrastrutture fisiche importanti. Nel momento in cui il controllo di tutte le IC è stato digitalizzato e trasferito su Internet (e quindi le IC sono diventate ICI), interferire con il loro corretto funzionamento è diventato, potenzialmente, più semplice. Ciò non vuol dire che tali azioni siano alla portata di qualunque hacker, per quanto esperto. Sono necessarie risorse e competenze di cui non tutti dispongono.

Teoricamente, un attacco alle ICI sarebbe uno scenario ideale per i gruppi terroristici. Tuttavia, sinora, l’evidenza empirica rivela tutt’altro. In parte perché le competenze richieste sono altamente specialistiche, ma soprattutto perché, come dimostrano numerosi studi, i gruppi terroristici considerano ancora i tradizionali metodi, come le autobomba, più fruttuosi in termini di visibilità e impatto psicologico. Uno degli aspetti più complessi che si trova di fronte chi ha il compito di proteggere le ICI è la difficoltà a identificare con precisione chi è l’aggressore. Per i gruppi terroristici invece è spesso importante che l’attacco sia associato a una specifica identità, in modo da essere immediatamente riconosciuto dall’opinione pubblica.

Diverso è il caso del crimine organizzato e dei ‘cyberwarriors’, per i quali l’incertezza nell’identificazione è un fortissimo stimolo. Il crimine organizzato non è interessato, in linea di principio, alla distruzione delle ICI poiché, se l’economia ne soffre, ne soffrono probabilmente anche gli interessi dei gruppi criminali. Però, ricattare un governo con la minaccia di bloccare la rete elettrica o i trasporti ferroviari potrebbe rappresentare un’interessante prospettiva per il grande crimine organizzato, che già dispone delle necessarie risorse.

Gli avversari più pericolosi sono senza dubbio i professionisti del cyberwarfare, ovvero le forze armate di alcuni paesi. Si calcola che almeno 15 paesi, fra cui USA, Russia, Cina, Francia, Israele, Regno Unito, Germania, India e Pakistan dispongano di unità specializzate, la cui unica missione è quella di distruggere in modo capillare tutte le ICI dell’avversario. È prevedibile che le guerre fra stati inizieranno in futuro con un devastante cyber-attack.

di Giampiero Giacomello