INTERNET

INTERNET.

– L’evoluzione di Internet nell’ultimo decennio. Il ruolo di Internet e delle tecnologie. Internet e i rischi per la privacy e l’identità degli utenti. La cosiddetta balcanizzazione di Internet. Bibliografia e Webgrafia. Dipendenza da Internet. Bibliografia

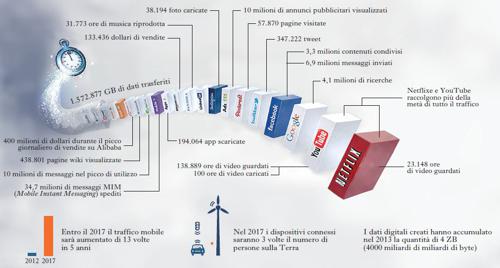

L’evoluzione di Internet nell’ultimo decennio di Stefano Mele. – Se per tutti gli utenti gli anni Novanta del secolo scorso sono stati contraddistinti dal cosiddetto web 1.0, caratterizzato da siti statici che consentivano soltanto la navigazione tra le pagine, da servizi minimi, come l’utilizzo delle e-mail, dei newsgroups e dei forum, nonché dei primi motori di ricerca (il primo in assoluto fu lo svizzero Aliweb nel 1993, mentre Google nacque soltanto nel 1998), dagli anni 2000 in poi – ma soprattutto negli ultimi dieci anni – l’espressione più ricorrente è stata web 2.0. Caratterizzato da una sempre maggior partecipazione e interazione dell’utente con i servizi erogati attraverso la rete I., l’ultimo decennio, infatti, è stato testimone della nascita di piattaforme web come YouTube (2005) e Netflix (2008), così come di social network quali Facebook (2004) e Twitter (2006): servizi e strumenti divenuti ormai quasi imprescindibili nella vita di miliardi di persone in tutto il mondo. A riprova di ciò, seppure sia a tutt’oggi molto complesso riuscire a comprendere appieno e con assoluta certezza la mole complessiva di dati scambiati giornalmente attraverso la rete I., la fig. 1 rappresenta graficamente ciò che accade in rete in un singolo minuto.

Questa vera e propria ‘esplosione’ dell’utilizzo della rete I. è stata senz’altro agevolata dalla possibilità di fruizione dei suoi servizi in qualsiasi momento (attraverso l’introduzione sul mercato di tariffe per la connessione particolarmente vantaggiose e ‘a prezzo fisso’), così come dalla capacità di poter godere dei suoi servizi in mobilità (grazie al dilagare degli smartphone, ossia di telefoni cellulari capaci di offrire le stesse prestazioni e servizi di un computer, e, più di recente, dei tablet).

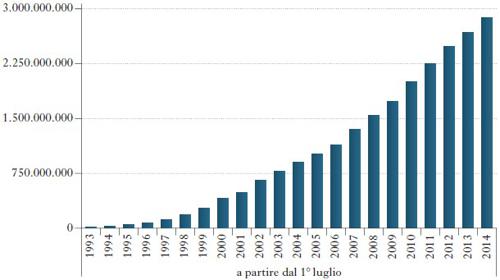

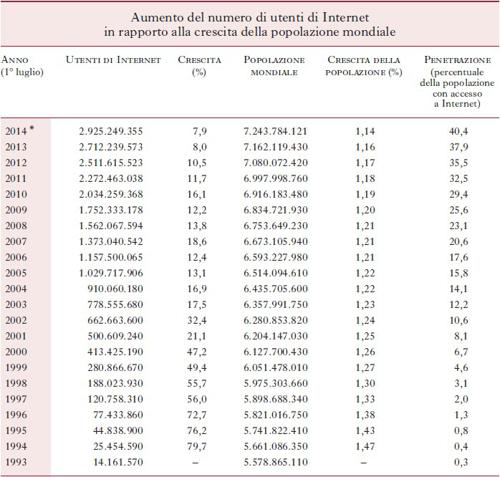

Il ruolo di Internet e delle tecnologie. – L’elevata pervasività delle tecnologie e della rete I. in ogni strato dell’odierno tessuto sociale ha completamente trasformato ogni aspetto della nostra società, dell’erogazione e gestione dei servizi, dell’accesso alle informazioni, della loro qualità e quantità, nonché dell’interazione tra questi elementi e il cittadino. A sottolineare il loro ruolo cruciale nella cosiddetta società dell’informazione, le tecnologie e la rete I. sono ormai alla base anche dei sistemi complessi che assicurano la corretta esecuzione dei settori strategici e sensibili di qualsiasi Stato, come quelli dell’energia, delle comunicazioni, dei trasporti, della finanza e così via. Esse rappresentano, quindi, uno dei principali cardini intorno cui ruota il benessere economico e sociale di ogni Stato, nonché il piano di appoggio e il motore della sua crescita. A riprova di ciò, basti pensare come a fronte di una popolazione mondiale di poco superiore a 7,2 miliardi di abitanti, gli utenti che utilizzano I. si attestano ormai alla rilevante cifra di 3 miliardi, con una crescita dal 2000 a oggi del 741% (fig. 2), laddove, invece, il numero dei dispositivi attualmente connessi risulta già pari al numero totale degli abitanti, con una tendenza entro la fine del 2015 a raddoppiare, raggiungendo quindi 15 miliardi (tab.).

Ciò accadrà in conseguenza della crescita vertiginosa sul mercato globale dell’interesse di aziende pubbliche e private verso le potenzialità offerte dal nuovo paradigma dell’Internet of things («I. degli oggetti» o, in maniera più generica e imprecisa, ‘I. delle cose’), ovvero della possibilità di interconnettere e far interagire attraverso protocolli di comunicazione standard il maggior numero possibile di oggetti presenti nel mondo fisico, sia con gli utenti, sia, soprattutto, tra di loro (oggetti con oggetti). Gli esempi ipotizzabili – alcuni già in commercio – sono centinaia e vanno dai dispositivi indossati dall’utente, che interagiscono, monitorano e archiviano ogni informazione e istante di vita del soggetto, passando per le automobili interconnesse, capaci di prendere autonomamente decisioni, interagendo con i veicoli presenti in un determinato raggio di comunicazione, ma anche per le case ‘intelligenti’, in grado di gestire in maniera autonoma e automatica il riscaldamento, il risparmio energetico e l’approvvigionamento di cibi, fino ad arrivare alle smart cities, le città ‘intelligenti’. Queste tecnologie possono e potranno sempre più trovare applicazione nei settori della mobilità, dell’ambiente e dell’efficienza energetica, al fine di migliorare la qualità della vita e soddisfare le esigenze di cittadini, imprese e istituzioni.

Internet e i rischi per la privacy e l’identità degli utenti. – Agli innegabili benefici finora scaturiti dalla pervasività di I. e delle tecnologie in ogni strato dell’odierno tessuto sociale e soprattutto – nel prossimo futuro – dalle evidenti ulteriori potenzialità derivanti dall’Internet degli oggetti, fanno da contraltare altrettanto innegabili ed evidenti rischi per la privacy e la protezione della sfera privata e dei dati personali dei cittadini/utenti, nonché delle loro identità su Internet. Già da tempo, infatti, si assiste a un’evidente dequotazione del valore sociale del concetto di privacy, sempre più schiacciato, da un lato, proprio dalla stessa pervasività delle tecnologie all’interno della vita di tutti i giorni e, dall’altro, da una diffusa inconsapevolezza sociale dei meccanismi che governano queste tecnologie e dei rischi connessi a esse. Appare evidente, infatti, come la completa digitalizzazione delle informazioni, il loro accentramento (sempre più spinto, di recente, anche attraverso i cosiddetti servizi in cloud computing), la scarsa consapevolezza e percezione dei pericoli da parte degli utenti, nonché soprattutto l’incapacità di risolvere il problema dell’anonimato su I., abbiano fatto sì che – ormai da dieci anni a questa parte – i dati personali degli utenti, le loro identità e più in generale tutte le informazioni riservate di persone fisiche e di aziende siano uno dei principali obiettivi dei gruppi di criminali informatici, ma anche degli Stati e di attori non statali sponsorizzati da Stati, delle società, degli hacktivisti (che effettuano azioni di pirateria informatica con intenti di attivismo politico) e ovviamente di attaccanti occasionali in cerca di ‘gloria’. Seppure sia molto difficile riuscire a valutare in maniera esatta il numero e l’impatto di questo genere di attività, tanto sulle aziende quanto, soprattutto, sui cittadini (che sempre più spesso affidano – più o meno consapevolmente – alle aziende e alle pubbliche amministrazioni un’ingente quantità dei propri dati personali e sensibili), recenti stime hanno evidenziato come il fenomeno sia, anno dopo anno, in costante crescita – con numeri percentuali a tre cifre – e che l’impatto sull’economia globale si sia attestato nel 2013, per difetto, a 375 miliardi di dollari.

Tuttavia, all’evidente pericolosità di questo genere di comportamenti si devono aggiungere anche le attività svolte volontariamente dagli utenti – soprattutto dall’esplosione del fenomeno dei social network in poi – derivanti dall’inconsapevolezza dei rischi che si corrono. Questa vulnerabilità è frutto dell’utilizzo di regole per la sicurezza informatica particolarmente deboli e facilmente aggirabili (come, per es., le password uniche per tutti i servizi e facilmente riconducibili all’utente), così come di un’eccessiva condivisione di informazioni personali su I. (delle quali si perde immediatamente il controllo e che spesso non possono essere poi più cancellate), o come, infine, della mancanza di attenzione nei confronti delle clausole contrattuali sottoscritte – sia on-line, sia off-line – per ottenere un servizio di rete con il quale, a fronte di minimi vantaggi, si concede un’enorme quantità di informazioni che dovrebbero rimanere riservate. Com’è facile immaginare, comportamenti di questo tipo minano irrimediabilmente la privacy, ma anche la reputazione di ciascun utente, perché permettono l’acquisizione e la gestione (più o meno legalmente) della maggior parte dei dati personali e conseguentemente mettono in pericolo l’’identità digitale’ dell’utente stesso, aprendo la strada a comportamenti illeciti da parte di terzi, come la sostituzione di persona su I., la manipolazione dell’identità o addirittura la creazione di vere e proprie identità parallele all’insaputa dell’interessato. Proprio questo problema di vulnerabilità dei dati personali rappresenterà senz’altro, con il tempo e, soprattutto, con il dilagare del fenomeno dell’Internet degli oggetti una delle più importanti sfide che i governi e le forze dell’ordine dovranno affrontare nei prossimi cinque anni.

Per cercare di arginare quanto più possibile questo genere di situazioni preoccupanti, già da tempo il legislatore italiano ha provveduto a emanare una specifica norma – il d. legisl. 30 giugno 2003 nr. 196 – tesa a regolamentare in maniera approfondita il tema della protezione dei dati personali. L’obiettivo di questa norma, che peraltro molto presto (assai probabilmente entro la fine del 2015) sarà completamente riformata da un nuovo regolamento europeo in materia di privacy, è proprio quello di garantire che il trattamento dei dati personali – ossia qualunque operazione o complesso di operazioni effettuate sui da ti delle persone fisiche – sia svolto nel rispetto dei diritti e delle libertà fondamentali, nonché della dignità dell’interessato, con particolare riferimento alla riservatezza, all’identità personale e al diritto alla protezione dei dati personali (v. informazione, trattamento sicuro della). Un’ulteriore criticità, infine, sorge dall’imprescindibile necessità di tutelare i minorenni durante l’utilizzo di Internet. Fenomeni come la pedofilia on-line o il sempre più crescente cyberbullismo, così come il mero accesso a contenuti particolarmente sconvenienti, trovano nella rete uno strumento aggiuntivo per colpire un bacino di soggetti/utenti peraltro progressivamente sempre più giovani. Anche in questo caso il legislatore italiano ha previsto del le specifiche fattispecie normative (di carattere penale), disciplinando, per es., dal 2012 il reato di adescamento di minorenni «anche mediante l’utilizzo della rete Internet o di altre reti o mezzi di comunicazione» (art. 609-undecies del codice penale), ma anche facendo ricadere dal 2013 i comportamenti tipici del cyber bullismo nella fattispecie degli atti persecutori (art. 612-bis del codice penale), aumentandone anzi la pena «se il fatto è commesso attraverso strumenti informatici o telematici».

La cosiddetta balcanizzazione di Internet. – Da quando, nel settembre del 2010, l’allora vicesegretario della Difesa americano William J. Lynn III ha pubblicamente qualificato il cyberspazio come il «quinto dominio della conflittualità», dopo terra, mare, aria e spazio, l’attenzione interbalcanizzanazionale verso le tematiche relative allo spionaggio e alle attività conflittuali da parte degli Stati attraverso il cyberspazio (il cosiddetto cyber-warfare) ha subito un’impennata rilevante, non soltanto a livello mediatico, ma anche e soprattutto a livello pratico e attuativo. Pur se, come si è detto, lo spionaggio elettronico rappresenta allo stato attuale la vera minaccia derivante dal cyberspazio e dall’utilizzo delle tecnologie per la competitività economica e la sicurezza nazionale di ciascuno Stato, non si può sottacere il fatto che già da alcuni anni questi strumenti siano stati utilizzati dai governi come mezzo per agevolare l’attuazione di attacchi militari tradizionali o, addirittura, per danneggiare fisicamente le infrastrutture critiche nazionali di un avversario. La massiccia discesa in campo all’interno di questo settore di attori statali – attirati, tra le altre cose, anche dall’attuale mancanza di normative internazionali che regolino tanto i casi di spionaggio elettronico, quanto quelli di cyber-warfare – ha ovviamente innalzato il livello di scontro e gli interessi in gioco su I., già fortemente insidiato dai gruppi di criminali informatici. La mancanza di specifiche normative, pertanto, ha comportato che le reazioni degli Stati coinvolti non abbiano finora mai potuto superare la soglia del dialogo diplomatico – per quanto spesso aspro possa essere stato – o della proposizione di sanzioni mirate nei confronti del Paese ritenuto protagonista di simili tipologie di attacchi informatici. Ciò ha comportato, quindi, rapporti diplomatici spesso molto tesi, che sono sfociati in alcuni casi anche in proposte di ‘balcanizzazione di I.’, ossia di frammentazione dell’attuale rete I. in tante reti nazionali a diretto controllo statale sui dati che vi transitano e che vengono conservati. Una simile ipotesi, che dev’essere letta – come detto – nell’ottica di una ferma reazione diplomatica ad attacchi informatici o ad attività di spionaggio elettronico particolarmente aggressive, oltre ad apparire particolarmente complessa dal punto di vista tecnico, sarebbe in realtà quasi inutile per quel governo che decidesse di metterla in pratica (la vera utilità e forza di I., infatti, risiede proprio nell’interconnessione globale di un enorme numero di sistemi informatici e nel fluire delle informazioni al suo interno), nonché assolutamente controproducente sotto il punto di vista dell’economia mondiale e della libertà di espressione.

Bibliografia e Webgrafia: W.J. Lynn III, Defending a new domain: the pentagon’s cyberstrategy, «Foreign affairs», 2010, 89, 5, pp. 97-108; S. Mele, Cyber-weapons: aspetti giuridici e strategici (versione 2.0), 2013 (http://www.strategicstudies.it/ wp-content/uploads/2013/06/Edizioni-Machiavelli-Cyber-WeaponsAspetti-Giuridici-e-Strategici-V2.0.pdf, 1° luglio 2015); Garante per la protezione dei dati personali, Social privacy. Come tutelarsi nell’era dei social network, 2014 (http://www.garanteprivacy.it/web/guest/home/docweb/-/docweb-display/doc web/3140082, 1° luglio 2015); Internet live stats project, Internet live stats, 2014 (http://www.internetlivestats. com/ internet-users/, 1° luglio 2015); McAfee, Center for strategic and international studies (CSIS), Net losses: estimating the global cost of cybercrime, 2014 (http://csis.org/files/attachments/ 140609_rp_economic_impact_cybercrime_report.pdf, 1° luglio 2015).

Dipendenza da Internet di Marcantonio Spada. – Nel corso degli ultimi vent’anni l’uso del termine dipendenza è stato notevolmente ampliato, andando a includere non solo le classiche dipendenze da sostanze stupefacenti (tossicodipendenza), ma anche tutta una serie di comportamenti socialmente accettati, come il gioco d’azzardo, lo shopping, la pratica sportiva, che quando ossessivamente praticati portano il soggetto a compromettere gravemente la qualità della propria vita e di quella altrui. La dipendenza da I. (o Internet addiction) è una di queste nuove dipendenze. Essa viene anche indicata come uso compulsivo del computer, utilizzo patologico o problematico del computer e dipendenza virtuale, ed è caratterizzata da: uso eccessivo di I., spesso associato a una perdita della percezione temporale e a una scarsa cura dei propri bisogni fondamentali; sintomi di astinenza comprendenti irritabilità, frustrazione e rabbia che si instaurano qualora I. non sia accessibile; induzione di tolleranza con conseguente continua ricerca di migliori macchinari forniti di software sempre più aggiornati o con aumento progressivo del numero di ore di utilizzo; conseguenze negative sul comportamento generale nella forma di litigi frequenti, propensione alla menzogna, scarsi risultati scolastici o professionali, isolamento sociale e senso di spossatezza.

È ancora difficile stabilire la diffusione di questo tipo di dipendenza nella popolazione, a causa del disaccordo tutt’oggi esistente in merito ai criteri diagnostici da utilizzare. Esiste anche una grande variabilità negli strumenti diagnostici impiegati nel processo di valutazione di tale dipendenza (attualmente vengono utilizzati 21 questionari diversi) e mancano ampi studi epidemiologici specifici. La valutazione sistematica dei dati a oggi pubblicati sembra indicare un tasso di diffusione simile per adulti e adolescenti che oscilla tra l’1 e il 25% della popolazione, ove le percentuali più basse si osservano in Europa e negli Stati Uniti mentre le più alte sono registrate in Asia. In Italia il tasso di diffusione è stimato tra il 4 e il 6%.

I fattori sociodemografici che si osservano più frequentemente associati alla dipendenza da I. sono il sesso maschile e la giovane età. Negli adolescenti tale dipendenza è legata all’età alla quale si ha la prima esposizione a I., alla frequenza e durata dell’uso, all’uso a scopo ludico (in particolare, per i giochi on-line e per le applicazioni sociali), allo scarso controllo parentale concernente l’uso. Si associano spesso alla dipendenza da I. vari disordini psichiatrici quali le dipendenze comportamentali, il disturbo da deficit di attenzione/iperattività (ADHD, Attention Deficit/Hyperactivity Disorder, o DDAI, Disturbo da Deficit d’Attenzione e Iperattività), i disturbi bipolari, la depressione e la fobia sociale. Quel che rimane da determinare è la relazione temporale esistente tra i disordini psichiatrici e la dipendenza da I., così come sono da indagare i meccanismi di comorbidità, siano essi di natura biologica, psicologica o sociale. Più in generale vanno considerati i sottili cambiamenti psicologici che si accompagnano all’uso di I. e che riguardano, per es., la disinibizione on-line e l’aumen to della propensione al rischio.

A tutt’oggi i dati scientifici raccolti indicano che possono influire sullo sviluppo della dipendenza da I. di un soggetto sia i fattori genetici sia i tratti della personalità. Per es., è stato dimostrato che gli adolescenti ai quali è diagnosticata tale dipendenza presentano, rispetto alla popolazione generale, anomalie nei geni che specificano i trasportatori della serotonina, insieme a harm-avoidance (evitamento del danno, termine che indica una personalità apprensiva ed esageratamente sensibile a critiche e punizioni) e a una maggiore propensione alla depressione. Si dimostrano associati alla dipendenza da I. tratti della personalità come l’impulsività, l’introversione, la nevrosi, la ricerca di novità, la dipendenza dalla ricompensa, la bassa autodirezionalità e cooperazione. I fattori chiave di tipo psicosociale associati includono disturbi dell’umore, basso livello di soddisfazione e di benessere, solitudine ed eventi negativi della vita, basso rendimento scolastico, ampi interessi extracurriculari e conflitti familiari.

Dati concernenti terapie specifiche per la dipendenza da I. sono ancora scarsi, ma esistono comunque già risultati preliminari che suggeriscono l’efficacia di trattamenti sia psicologici sia farmacologici. Per quanto riguarda la terapia farmacologica, risultati positivi sono stati ottenuti con naltrexone (antagonista dei recettori per gli oppiacei) combinato a sertralina (antidepressivo che inibisce la ricaptazione della serotonina) e anche con quetiapina (antipsicotico atipico) in combinazione con citalopram (antidepressivo), escitalopram (antidepressivo) e metilfenidato (psicostimolante). Il trattamento psicologico maggiormente utilizzato per la dipendenza da I. è quello della psicoterapia cognitivo-comportamentale (TCC, Terapia Cognitivo-Comportamentale). I dati ottenuti con questo tipo di approccio indicano la possibilità di controllare i sintomi della dipendenza attraverso tecniche quali la registrazione cronologica dell’attività su I., l’insegnamento delle tecniche di gestione del tempo e la ristrutturazione delle distorsioni cognitive. Per i bambini e gli adolescenti appaiono inoltre molto utili interventi sulla famiglia atti a migliorare la comunicazione nell’ambito familiare e a insegnare una corretta sorveglianza dell’uso di Internet. Evidenze recenti suggeriscono l’utilità sia di terapie di gruppo e multimodali sia dei colloqui motivazionali.

Bibliografia: J.J. Block, Issues for DSM-V: Internet addiction, «The American journal of psychiatry», 2008, 165, pp. 30607; S. Bernardi, S. Pallanti, Internet addiction: a descriptive clinical study focusing on comorbidities and dissociative symptoms, «Comprehensive psychiatry», 2009, 50, 6, pp. 510-16; E. Aboujaoude, Problematic Internet use: an overview, «World psychiatry», 2010, 9, 2, pp. 85-90; Y. Du, W. Jiang, A. Vance, Longer term effect of randomized, controlled group cognitive behavioral therapy for Internet addiction in adolescent students in Shanghai, «The Australian and New Zealand journal of psychiatry», 2010, 44, 2, pp. 129-34; C. Villella, G. Martinotti, M. Di Nicola et al., Behavioural addictions in adolescents and young adults: results from a prevalence study, «Journal of gambling studies», 2010, 27, 2, pp. 203-14; J. Billieux, M. Van der Linden, Problematic use of the Internet and self-regulation: a review of the initial studies, «The open addiction journal», 2012, 5, pp. 24-29; C.H. Ko, J.Y. Yen, C.F. Yen et al., The association between Internet addiction and psychiatric disorder: a review of the literature, «European psychiatry», 2012, 27, 1, pp. 1-8; Y.H.C. Yau, M.J. Crowley, L.C. Mayes et al., Are Internet use and video-game-playing addictive behaviors? Biological, clinical and public health implications for youths and adults, «Minerva psichiatrica», 2012, 53, pp. 153-70; D.J. Kuss, M.D. Griffiths, L. Karila et al., Internet addiction: a systematic review of epidemiological research for the last decade, «Current pharmaceutical design», 2014, 20, pp. 4026-52; M.M. Spada, An overview of problematic Internet use, «Addictive behaviors», 2014, 39, 1, pp. 3-6.