Vincitori e vinti della 'crypto war'

Vincitori e vinti della 'crypto war'

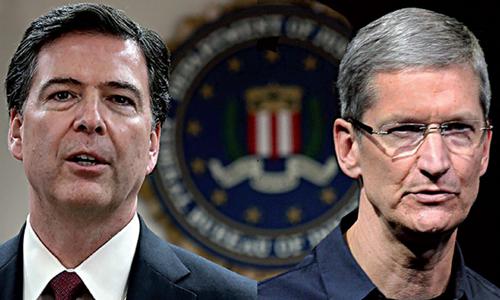

Il contenzioso tra FBI e Apple per la decrittazione del telefono di un terrorista ha riaperto la annosa battaglia tra il diritto/dovere d’investigazione per la repressione del crimine e la tutela della privacy del cittadino contro la sorveglianza globale.

Un iPhone 5C, trovato in possesso di un terrorista ucciso, Syed Rizwan Farook – coinvolto il 2 dicembre 2015 nell’attacco di San Bernardino, che ha causato 14 vittime e oltre 20 feriti –, ha riaperto, nell’era moderna, il dibattito sulle cosiddette crypto wars, le lotte politiche e giuridiche tra governi e produttori/utenti che ruotano attorno all’incredibile potenza – e capacità di segretezza – delle tecnologie crittografiche e al desiderio di violarle o di prevedere delle modalità d’ingresso ai dispositivi o ai dati cifrati.

Un fatto casuale, come spesso accade, ha generato una serie di eventi che hanno avuto risonanza mondiale. Durante le prime indagini correlate alla strage, infatti, gli investigatori entrarono in possesso di un telefono cellulare che risultava bloccato e cifrato: non riuscirono, in particolare, ad accedere ai dati e ad aggirare il sistema di cifratura che offuscava i dati presenti sul dispositivo. Il caso ebbe immediatamente una rilevanza economica e politica.

Da un lato l’FBI domandò pubblicamente il 9 febbraio 2016 – sia attraverso comunicati stampa sia annunciando una richiesta specifica a un tribunale – alla Apple di intervenire sul telefono, sviluppando uno strumento che fosse in grado di violare il sistema operativo di quel dispositivo. La ferma opposizione di Apple portò l’FBI a seguire altre strade, sino a riuscire a violare il telefono rivolgendosi, pare, a un hacker privato (forse israeliano), pagato oltre un milione di dollari per l’operazione. L’FBI aveva anche domandato aiuto alla National security agency (NSA) – l’agenzia che, per tradizione, si occupa di codici e segreti nel sistema statunitense – ma senza successo: quel modello di telefono non era, infatti, ben noto ai loro esperti. La strategia di convocare Apple in tribunale è stata molto significativa, e ha avuto una risonanza mondiale non solo per la suggestione data dal fronteggiarsi di due giganti – FBI e Apple – o la sempre affascinante idea del confronto tra ‘buoni’ e ‘cattivi’, ma anche per i chiari intenti alla base dell’azione giudiziaria, poi abbandonata poco prima dell’udienza.

Dovendo limitare i tentativi di accesso per evitare che i dati si autocancellassero grazie ai sistemi di protezione previsti da Apple su tutti i sistemi operativi dei suoi telefoni, l’FBI decise di appellarsi a una norma molto datata, l’All Writs act del 1789, per ottenere da un giudice un’ingiunzione che imponesse ad Apple di collaborare con le forze dell’ordine e di sviluppare una versione del sistema operativo del telefono sequestrato che fosse vulnerabile.

L’azione è stata clamorosa soprattutto per lo scenario che si prospettava: il sistema ideato da Apple per violare il telefono del terrorista si sarebbe potuto agevolmente utilizzare per tutti i telefoni. Ed era quello, probabilmente, il timore principale della società informatica.

In realtà questo caso – che apparentemente riguarda la contrapposizione tra FBI/Governo degli Stati Uniti d’America e Apple – vanta radici che risalgono sino agli inizi degli anni Novanta e al periodo delle crypto wars.

Phil Zimmermann, l’inventore di PGP (un software di cifratura molto robusto e inviolabile anche per lo stesso governo), fu tra i primi studiosi, nel 1991, a essere preso di mira dal governo, da NSA e da FBI proprio per l’alto livello di sicurezza del suo prodotto.

Di qui, la richiesta politica e tecnologica che il governo USA porta avanti da decenni, vale a dire poter inserire delle backdoor («porte sul retro») che consentano alle forze dell’ordine un accesso indiscriminato a simili sistemi (che diventano, così, non più sicuri). Le rivelazioni di Edward Snowden e il caso del Datagate hanno reso palesi questi tentativi costanti da parte del governo e di agenzie più o meno ufficiali (e più o meno rispettose delle garanzie costituzionali e giurisdizionali) di accedere ai flussi di dati dei cittadini, compresi quelli cifrati.

Quando, dopo l’estate del 2014, sia Apple sia gli sviluppatori di Android hanno dichiarato che il sistema di cifratura dei dati dei nuovi dispositivi sarebbe stato realmente sicuro – ossia l’utente avrebbe avuto in tasca un sistema non violabile neppure dallo stesso produttore e che, quindi, lasciava in mano all’utente stesso la sicurezza e il livello di segretezza – le dichiarazioni dei vertici di FBI, NSA e governo USA furono a dir poco allarmanti. Si usarono, anche in quell’occasione, i ben noti riferimenti ai ‘terroristi’ e ai ‘pedofili’ (le due categorie che tipicamente sono citate per giustificare le più gravi violazioni dei diritti di libertà) per sostenere che i produttori di simili tecnologie avrebbero costruito, in tal modo, telefoni ‘per terroristi’ e ‘per pedofili’.

Certo è che il ritenere questa questione come un problema relativo a tecniche investigative, o alla privacy o al rapporto tra libertà e sicurezza, mette in evidenza solo la punta dell’iceberg.

Si tratta, in realtà, da un lato di una delicatissima questione di politica legislativa – che vede contrapposto un diritto alla privacy a una chiara volontà di sorveglianza e che vuole impedire che ogni cittadino possa crearsi un ‘ambiente informatico’ sicuro, inaccessibile da parte delle forze dell’ordine (che spesso negli Stati Uniti e in Europa, come ha rivelato Snowden, hanno operato intercettazioni in maniera illegale e arbitraria) – e dall’altro (e per Apple) di un grande problema commerciale e d’immagine.

La strage di San Bernardino ha costituito l’episodio che il mondo politico statunitense attendeva per giocare un’importante carta giudiziaria su questo punto, visto che le azioni di lobbying politica in tal senso, finalizzate a inserire delle vulnerabilità (o backdoor, appunto) nei sistemi crittografici o a limitare l’uso di tale tecnologia, non sono sinora andate a buon fine.

Particolare preoccupazione ha destato il fatto che la richiesta fatta ad Apple non fosse di semplice ‘collaborazione’ o di puro accesso al dispositivo, ma fosse la richiesta di sviluppare un vero e proprio software – una nuova versione del sistema operativo che fosse vulnerabile e che avesse, appunto, una backdoor – per accedere a quel telefono.

Dal punto di vista della sicurezza informatica, la differenza è enorme. Si ‘avvelena’ un sistema operativo. E la richiesta giudiziaria che quel sistema fosse creato solo per quel telefono, e per quel caso, era comunque molto discutibile: se il sistema è sviluppato per quel telefono, può facilmente essere adottato per tutti i telefoni simili nel caso, per qualche motivo, si diffondesse o fosse reso pubblico. E nell’era dei leaks questo pericolo è reale.

Si presentava, in definitiva, come un possibile precedente critico sia da un punto di vista commerciale sia per le eventuali, future richieste fatte al produttore, che si potrebbe trovare a dover investire risorse non solo nello sviluppo di sistemi operativi, ma anche di sistemi operativi aggirabili dalle forze dell’ordine. Il ‘via libera’ a una richiesta di questo tipo avrebbe, probabilmente, portato Apple a doversi occupare a tempo pieno di ‘accesso’ a telefoni di criminali, per soddisfare tutte le richieste in tal senso che sarebbero arrivate.

La battaglia che l’FBI sta portando avanti non è per la libertà d’investigazione, o per l’antiterrorismo, o per la protezione dei cittadini. È una battaglia per togliere l’unico baluardo che rimane oggi per proteggersi, in una società sorvegliata, dal controllo indiscriminato che è portato da decenni su larga scala, in Europa e negli Stati Uniti, anche nei confronti dei comuni cittadini. Non è un dibattito che riguardi ‘privacy contro sicurezza’ o ‘investigazioni contro libertà’. È un dibattito che riguarda ‘privacy del cittadino contro sorveglianza globale’, e la resistenza dei sistemi crittografici è la base della questione.

Oggi un telefono contiene i dati intimi del soggetto, le informazioni sanitarie, è strumento di libertà per tutti quei dissidenti che si oppongono ai regimi, e come prima caratteristica deve essere realmente sicuro. Simili richieste dell’FBI nascondono, al contrario, una domanda generalizzata di riduzione dei livelli di sicurezza delle tecnologie attuali. Se il sistema non è accessibile allora è, per chi deve sorvegliare o per parte del mondo politico, ‘troppo sicuro’. E deve quindi essere reso violabile.

Che cosa è una backdoor

In informatica è una procedura che consente di aggirare i sistemi di sicurezza fornendo accesso illimitato in quei sistemi o programmi che richiedono di solito una forma di autenticazione (in genere username e password). Si può considerare alla stregua di una ‘porta di servizio’ e viene inserita più o meno legalmente sia da chi realizza il software sia dagli amministratori di sistema per effettuare operazioni di manutenzione. Tuttavia anche crackers esperti possono creare delle backdoor, sfruttando falle di sicurezza dei sistemi di cui vogliono prendere il controllo, così come possono generarle alcuni malware o virus. In questo caso le backdoor forniscono pieno accesso alla macchina senza il consenso del proprietario, che rimane ignaro di eventuali atti intrusivi.

Il tribunale di Milano sblocca un iPhone senza l’aiuto di Apple

Mentre si svolge lo scontro tra la Apple e l’FBI per la vicenda dello smartphone del terrorista di San Bernardino, anche in Italia, negli stessi giorni, una vicenda giudiziaria di grande risonanza mediatica ha comportato lo sblocco di un iPhone della casa di Cupertino. Si tratta della richiesta formulata dal tribunale di Milano che aveva acquisito nel 2014 il cellulare di Alexander Boettcher, l’uomo accusato di una duplice aggressione con l’acido ai danni degli ex della sua amante, Martina Levato: non c’è stato bisogno di scomodare i vertici della Apple perché il perito incaricato dal tribunale è riuscito nell’impresa grazie a una società israeliana specializzata in analisi forense con sede a Monaco, la Cellebrite. Sull’iPhone 5 di Boettcher girava infatti la versione iOS 8 del sistema operativo caratterizzata da alcune note falle nei meccanismi di blocco. Altro particolare che ha facilitato il lavoro commissionato dal tribunale di Milano è stata la tipologia della password scelta dall’imputato, ovvero una sequenza numerica a 4 cifre, che offre al massimo 10.000 combinazioni possibili da testare.

Il cyberattacco a Yahoo!

Con la rapina informatica a 500 milioni di utenti delle chiavi di accesso, Yahoo! incassa un danno di immagine in un momento cruciale della sua storia, quando l’azienda sta per essere acquisita da Verizon, sulla base di un’offerta che prima del cyberscandalo era di 4,8 miliardi di dollari ma che adesso rischia di essere ridimensionata.

Il furto è avvenuto 2 anni fa, verso la fine del 2014, ma, anche se le indiscrezioni correvano da tempo in rete, solo oggi Yahoo! è costretta ad ammettere l’incidente. Per attenuare le sue responsabilità ha incolpato del furto «entità sostenute da governi». Un non troppo velato tentativo di attribuire la rapina ai servizi segreti russi impegnati negli ultimi anni in sofisticati attacchi ai server USA (governativi e non) in un clima di montante guerra fredda.

Gli account compromessi, appunto circa mezzo miliardo, costituiscono la metà degli utenti di Yahoo! nel mondo. I dati sensibili sottratti dagli hacker sono nomi, date di nascita, password, domande e risposte di sicurezza, ma anche altri indirizzi email.

Non ci sono profili finanziari, ma c’è il rischio che una volta entrati nel profilo utente, gli hacker possano sottrarre, con effetto domino, gli account dell’utente su altre piattaforme nelle quali è stato utilizzato, come nome utente o come informazione di contatto, l’indirizzo email di Yahoo!. Sul web non è troppo complicato acquisire questi profili rubati a un prezzo modico, circa 100 dollari per ogni 100.000 utenze: il rischio è che tali dati possano essere utilizzati in tentativi molto credibili di phishing mirato. Tornando alla crisi di Yahoo!, i dati del 2015 rispetto all’anno precedente parlano da soli: ricavi scesi da 1,17 miliardi a 1 miliardo di dollari, taglio di dipendenti pari al 15% della forza lavoro totale (circa 11.000 dipendenti) e chiusura degli uffici di Milano, Dubai, Madrid, Città del Messico e Buenos Aires. Una drastica manovra di contenimento delle spese che porterà risparmi pari a 400 milioni di dollari all’anno e che dovrebbe favorire una relativa crescita nel 2017 e nel 2018.

La fortezza quasi inespugnabile dell’iOS 9

Dopo il diniego da parte di Apple di fornire all’FBI un software per bypassare o disattivare la funzione di auto-cancellazione del telefono dopo 10 tentativi falliti di accesso, l’FBI nonostante tutto è riuscita ad ‘aprire’ l’iPhone del terrorista rivolgendosi a una società specializzata in sicurezza informatica. La notizia non ha fatto piacere al colosso di Cupertino ma va detto che l’operazione è riuscita all’FBI solamente perché l’iPhone 5c del terrorista, pur facendo girare una versione abbastanza recente del sistema operativo (la iOS 9), non aveva ancora a disposizione le funzioni Touch ID e Secure Enclave, soluzioni software che hanno migliorato la sicurezza generale dei modelli più recenti di iPhone e chiuso definitivamente quelle falle che hanno permesso agli esperti incaricati dall’FBI di violare il blocco.

Telegram, il servizio preferito da IS

Telegram, un servizio di messaggistica istantanea, gratuito e disponibile per qualsiasi piattaforma, è a tutti gli effetti un diretto concorrente del colosso WhatsApp. Ideato nel 2013 dai fratelli russi Nikolai e Pavel Durov, ha avuto un immediato successo anche grazie a qualche défaillance di WhatsApp sul piano dell’affidabilità. Oggi il suo nome è nelle cronache per un altro motivo. Una serie di sue particolari caratteristiche ha reso infatti questa app lo strumento adatto alla propaganda e alla comunicazione per i terroristi dell’IS, sia per l’inviolabilità del suo software sia per la praticità del servizio offerto.

- Le chat segrete. Oltre a poter avviare le chat in chiaro, sincronizzabili sia sul tablet sia sullo smartphone, offre la possibilità di stabilire chat segrete con alcuni utenti. In queste chat segrete la cifratura end-to-end, cioè crittografata tra i 2 dispositivi coinvolti, impedisce che essa possa essere letta anche dagli stessi server di Telegram. Inoltre si può impostare una funzionalità per cui le conversazioni si autodistruggono, come avviene su Snapchat, dopo che il messaggio è stato letto dal destinatario.

- Canali. Con la possibilità di organizzare azioni collettive simultanee, è stata introdotta nel settembre 2015 un’altra funzione assai apprezzata da IS. Si tratta di una sorta di comunicazione broadcast in rete rivolta a utenti che si iscrivono e ricevono degli aggiornamenti, come accade su Twitter ma senza il limite dei 140 caratteri di lunghezza dei messaggi. In questi canali non esiste limite al numero di persone che si possono raggiungere con ogni singolo messaggio broadcast. Non è un caso che a fine 2015 Telegram stessa abbia deciso di rimuovere 78 canali, alcuni di questi con oltre 10.000 follower, tutti riconducibili a jihadisti.