Internet

In informatica, rete di elaboratori a estensione mondiale, mediante la quale le informazioni contenute in ciascun calcolatore possono essere messe a disposizione di altri utenti che possono accedere alla rete in qualsiasi località del mondo. I. rappresenta uno dei più potenti mezzi di raccolta e diffusione dell’informazione su scala globale. Ciascun calcolatore può essere connesso alla rete mediante una varietà di mezzi (fibre ottiche, cavi coassiali, collegamenti satellitari, doppino telefonico), anche se più spesso comunica con una rete locale (per es., la rete locale aziendale), che a sua volta è connessa a I. (di cui costituisce una sottorete); le organizzazioni che offrono servizi I. sono detti ISP (Internet service provider).

Cenni storici

La storia di I. ha inizio con quella dell’ente che più di ogni altro ha contribuito alla sua nascita: l’ARPA (Advanced Research Project Agency), creata nel 1957 (ha cambiato nome nel 1971, premettendo il termine Defense, e diventando così la DARPA) dal dipartimento della Difesa statunitense per finanziare i progetti di ricerca suscettibili di applicazioni militari. Qui nel 1967 L. Roberts, del Massachusetts Institute of Technology, pubblicò un piano per ARPANet, una rete per l’interconnessione e l’interlavoro di calcolatori di tipo diverso, distribuiti su distanze geografiche anche considerevoli. Le motivazioni del finanziamento erano di carattere prettamente militare: uno studio del 1962 di P. Baran, della RAND Corporation, aveva indicato una rete fortemente decentralizzata (in cui le informazioni non passano sempre da un medesimo calcolatore centrale che costituirebbe un punto nevralgico) e ridondante (in cui le informazioni possono arrivare alla medesima destinazione attraverso più percorsi) come un sistema capace di garantire le comunicazioni anche in caso di distruzione parziale della rete. Erano già presenti i principali concetti che avrebbero portato allo sviluppo di una rete globale facilmente accessibile a tutti. Nel giro di qualche anno infatti partì, a opera dell’ARPA, il progetto Internetworking Architecture che, per contrazione della denominazione, assunse la denominazione di Progetto Internetting, dando così origine al termine Internet.

La prima rete ARPANet, costituita da quattro calcolatori, nacque nel 1969 presso la University of California di Los Angeles (UCLA). Tre anni più tardi, la rete era già cresciuta fino a comprenderne 40 e fu presentata in occasione della prima International Computer Communication Conference. Gli anni successivi furono dedicati alla messa a punto delle tecniche di interconnessione tra calcolatori eterogenei e, in particolare, alla definizione, a opera principalmente di V.G. Cerf e R.E. Kahn, della serie di protocolli TCP/IP (transmission control protocol/internet protocol), ufficialmente adottati nel 1983.

Parallelamente, lo sforzo di elaborazione di uno standard di comunicazione universale era accompagnato dalla creazione di una struttura organizzativa per la gestione dell’evoluzione della rete Internet. Nel 1979 fu infatti istituito un organismo centrale di controllo, denominato Internet Configuration Control Board (ICCB), che quattro anni più tardi lasciò il posto a una struttura costituita dall’Internet Activities Board (IAB) e da un insieme di gruppi più agili detti task force. L’adozione di I. come rete globale di comunicazione non fu però immediata. Pur avendo dimostrato la fattibilità di una rete di calcolatori su vasta scala, la rete ARPANet fu affiancata da una miriade di reti create per comunità chiuse di utenti. Nell’aprile 1995 la National Science Foundation (NSF) abbandonò il ruolo di finanziatore pubblico di I., la cui struttura di trasporto su lunga distanza, denominata dorsale o backbone, è ora costituita da una molteplicità di reti, appartenenti sia a enti pubblici, come la stessa NSF e la NASA, sia a gestori di reti di telecomunicazioni come AT&T, MCI e SPRINT e ad altri operatori commerciali.

Per gestire a livello globale l’evoluzione di I. è stata creata nel 1991 la Internet Society (ISOC), che rappresenta la principale struttura di ‘governo’ di I., a cui fanno capo la Internet Architecture Board (indicata ancora con la sigla IAB), la Internet Engineering Task Force (IETF), che definisce le normative tecniche, e la Internet Research Task Force (IRTF).

I principi di funzionamento di Internet

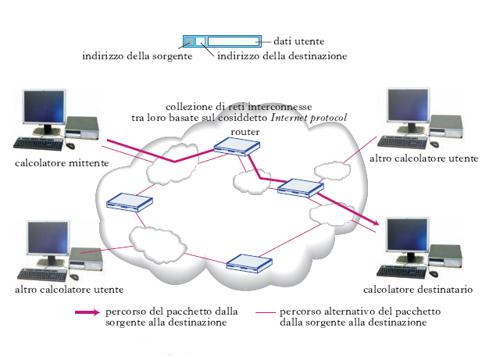

Uno schema generale e semplificato di I. è riportato in figura. Il messaggio informativo digitale, ossia una stringa di numeri, che un utente, tramite il proprio calcolatore, vuole inviare al calcolatore di un altro utente, viene suddiviso in porzioni più piccole, dette pacchetti (generalmente secondo la tecnica detta appunto di commutazione di pacchetto), i quali vengono inviati separatamente in rete e possono raggiungere la destinazione seguendo percorsi diversi; non esiste un percorso predestinato e identico per tutti i pacchetti. Ogni pacchetto, oltre al contenuto informativo, ha anche gli indirizzi numerici (definiti dai protocolli TCP/IP) del calcolatore che ha generato il messaggio e del calcolatore a cui è diretto. L’indirizzo di ogni calcolatore è detto indirizzo IP; a tali indirizzi corrispondono nomi, organizzati in gruppi gerarchici detti domini (➔ dominio). L’indicazione dell’indirizzo dominio del calcolatore destinatario rende possibile l’instradamento del pacchetto attraverso le varie sottoreti che formano I., per opera di elaboratori dedicati, detti router. In contrapposizione, i calcolatori dotati di indirizzo I. che non possiedono le funzionalità di instradamento vengono detti host. Per agevolare l’uso di I. da parte degli utenti sono stati messi a punto opportuni software dotati di interfaccia grafica.

Le applicazioni di Internet

Ottenuta la connessione a I., l’utente è in grado, con l’utilizzo di opportuni software installati sul proprio calcolatore, di usufruire di una serie di servizi di natura disparata.

World wide web (www).- Tra i servizi più usati dagli utenti della rete, è il sistema che permette la condivisione di documenti ipertestuali (➔ ipertesto) multimediali, costituiti cioè da un insieme di contenuti testuali, visuali e audio/video. Per accedere al world wide web (➔ www) si utilizza un opportuno software, detto browser . I documenti, detti genericamente pagine web, sono memorizzati in opportune porzioni della memoria dei server e sono tipicamente raggruppati in insiemi detti siti; per essere accessibili, le pagine web vengono costruite mediante opportuni linguaggi descrittori (➔ linguaggio), il più diffuso dei quali è l’HTML (hypertext markup language), che permette di specificare sia il contenuto delle pagine sia il loro formato di visualizzazione sul browser dell’utente. Il protocollo che regola le comunicazioni tra client e server e il trasferimento delle pagine web è l’HTTP (hypertext transfer protocol). Le singole risorse disponibili sulla rete sono individuate univocamente da una serie di caratteri, denominata URI (universal resource identifier). L’URI può essere del tipo URL (uniform resource locator) oppure del tipo URN (uniform resource name). La differenza tra i due tipi consiste nel fatto che nella modalità URL viene specificata la posizione del documento, mentre la modalità URN consente di specificarne semplicemente il nome (un programma si incarica poi di tradurre il nome in una locazione fisica).

E-mail. - Servizio di rete di messaggistica asincrona che permette agli utenti di inviare e ricevere documenti di testo e file allegati; i provider offrono agli utenti tale servizio previa registrazione e assegnazione agli stessi di un indirizzo e-mail che li identifica univocamente. Il messaggio può essere costituito da un semplice testo oppure può contenere file (➔) allegati (in inglese attachments), il cui uso è regolato dal protocollo MIME (multipurpose Internet mail extensions, «estensioni multiuso di posta via I.»). Il servizio può essere usato tanto sulle intranet quanto su I. grazie ai protocolli SMTP (simple mail transfer protocol), per l’invio, e POP (post office protocol), per la ricezione.

Altri servizi. - L’accesso remoto è un servizio che permette a un utente di accedere a un calcolatore (e quindi a tutti i file e a tutti i programmi ivi localizzati) connesso a I. da un altro punto della rete. Tale servizio può prevedere o meno sistemi di sicurezza per il controllo degli accessi. Il file sharing permette la condivisione di file tra più utenti, che può avvenire in diversi modi, per es. caricando i file da condividere su un server FTP (file transfer protocol) o accedendo a una rete peer-to-peer. Anche in questo caso l’accesso ai singoli file può essere controllato, per es. mediante codifica dei file o mediante meccanismi di autenticazione degli utenti che vi accedono. Il servizio di streaming consente la fruizione da parte dell’utente di contenuti multimediali, principalmente audio e video, in tempo reale. Tale servizio, un tempo molto limitato, si è assai diffuso grazie alla sempre crescente diffusione della banda larga. Il VOIP (voice over Internet protocol) permette comunicazioni audio real-time sfruttando la rete I. piuttosto che la tradizionale linea telefonica.

Aspetti giuridici

L’ormai estesissima diffusione di I. ha dato luogo a una serie di profili rilevanti dal punto di vista civilistico. Innanzitutto, per poter navigare in I. occorre aver previamente stipulato un contratto con un access provider, che gestisce gli accessi e li concede ai suoi clienti. Oltre all’access provider si ha un service provider, che fornisce servizi connessi (ospitalità di siti, caselle di posta elettronica ecc.) e un content provider, che introduce in rete propri materiali (per es., notizie, racconti ecc.).

Il nome a dominio (o domain name) è un segno di identificazione che individua materialmente uno spazio acquistabile in rete, cioè un sito Internet. È preceduto da un hostname (www) e può essere costituito da un nome di persona, uno pseudonimo, la denominazione di una ditta ecc. Il nome a dominio è ormai pacificamente considerato dalla dottrina e da una giurisprudenza pressoché unanime un segno distintivo al pari della ditta, dell’insegna (con la quale presenta analogie nella funzione di collegare un soggetto all’impresa attraverso una ‘localizzazione’) e del marchio. Tale qualificazione è stata normativamente riconosciuta con l’entrata in vigore del nuovo Codice sulla proprietà industriale (d. legisl. 30/2005) che consente di difendere il nome a dominio dagli atti di contraffazione e di usurpazione posti in essere da terzi mediante un giudizio ordinario, ovvero il ricorso alla tutela cautelare. Considerata la capillare diffusione di I. e soprattutto le potenzialità della rete a livello economico e commerciale, è divenuto particolarmente vantaggioso registrare domini per poi concederli a terzi o gestirne l’uso.

È possibile concludere validamente contratti tramite I., attraverso l’incontro on line di proposta e accettazione, ma il legislatore ha dettato regole differenti a seconda che lo stipulante agisca nell’ambito della propria attività professionale (professionista) oppure no (consumatore). Notevole rilevanza hanno acquistato l’I. banking, ossia le attività svolte tramite I. da banche (essenzialmente la raccolta del risparmio tra il pubblico e l’esercizio del credito) o con le banche, e l’I. financing, cioè i servizi finanziari e creditizi prestati da intermediari non bancari a ciò abilitati.

I. rappresenta uno spazio virtuale e delocalizzato, che pone complessi problemi di diritto internazionale privato e processuale, nella ricerca della giurisdizione e della legge applicabili ai contratti tra soggetti di paesi diversi, ai quali solo in parte è stato possibile trovare soluzione in regole di carattere sovranazionale. Analoghi problemi si pongono sotto il profilo tributario, sia in relazione all’applicazione dell’imposizione sui redditi, sia in relazione all’imposizione indiretta e segnatamente all’IVA.

In particolare, individuare i luoghi in cui sono state commesse attività illecite, o in cui si sono prodotti gli effetti negativi di queste, e risalire quindi agli autori degli illeciti, è operazione talvolta complessa. Inoltre, natura, contenuti e intensità degli obblighi sussistenti in capo ai providers non sono stati ancora definiti in maniera chiara e completa. Tenuto anche conto della difficoltà di reagire contro eventuali reati informatici (➔ informatica), l’uso di I. presenta quindi alcuni rischi, legati soprattutto alla possibile diffusione di dati, anche sensibili, in virtù del semplice collegamento a un sito presente in rete, ai pagamenti effettuati attraverso la firma digitale, all’accesso a distanza al proprio conto corrente, ovvero all’impiego della moneta elettronica. Un capitolo a parte è rappresentato dai profili penali connessi alla violazione degli altrui diritti di privativa, con particolare riferimento alle tecniche di riproduzione e diffusione delle opere dell’ingegno, nelle quali si configurano talvolta forme di pirateria informatica.

Aspetti economici

La grande espansione di I. solleva una serie di problemi di carattere economico. Un numero crescente di economisti dedica sempre maggiore attenzione al fenomeno della ‘rete delle reti’, tanto che si è consolidata una branca dell’economia che va sotto il nome di Internet economics. Il principale e più immediato problema che si pone nell’affrontare il fenomeno di I. è l’individuazione di un sistema di prezzi efficiente, che sia cioè in grado di garantire la copertura di tutti i costi generati dall’uso della rete. A un livello più specifico, molta attenzione è anche dedicata all’e-commerce e all’impiego della cosiddetta moneta elettronica (e-money).

Da un punto di vista economico, I. si caratterizza per l’esistenza di importanti ‘esternalità di rete’: l’utilità della rete, cioè, cresce con il crescere del numero degli utilizzatori, ma cresce anche la congestione. Tali esternalità possono essere positive (benefici) o negative (costi). In una certa situazione, gli utenti già connessi alla rete possono trarre benefici dal fatto che altri si connettano, per es., perché in tal modo crescono le possibilità di acquisire nuove informazioni o di raggiungere nuovi potenziali clienti. Le esternalità divengono negative quando l’incremento del traffico in una data situazione determina costi aggiuntivi per gli utenti. Se la rete diviene eccessivamente affollata (congestionata), si allungano i tempi di trasmissione dei dati e questi ritardi possono comportare peggioramenti sensibili nella qualità del servizio (per es., nel caso di trasmissione di dati audio e video in tempo reale).

I. ha cambiato il volto della produzione e del consumo. Le imprese non sono altro, in un certo senso, che informazione organizzata a scopi produttivi, e I., in quanto espressione della rivoluzione telematica (informatica e telecomunicazioni) ha portato a una incredibile riduzione del costo dell’informazione, sia nella sua componente di costo di ottenimento sia in quella di trasporto. L’informazione costa poco e può essere resa disponibile ovunque a bassissimo costo. Questo ha portato a una generale riduzione di costi, man mano che i processi produttivi venivano riorganizzati; questa riduzione di costi ha preso anche la forma di un ‘subappalto’ (outsourcing) di parti dell’attività aziendale verso paesi emergenti che offrivano più bassi costi del lavoro. I. ha cambiato anche la domanda: molti consumatori usano I. per comprare beni e servizi, per incontrarsi, per scambiare beni e opinioni, e questa agorà elettronica genera a sua volta nuove offerte volte a sfruttare le enormi potenzialità della rete.

Dimensione sociale e sicurezza

I. ha quindi anche una dimensione sociale e politica: crea nuove forme di partecipazione e di democrazia, e rende più difficile la censura per i sistemi autoritari. D’altra parte, il carattere libertario (e secondo alcuni anarcoide) di I. rende più difficile anche la ‘censura buona’: rende più facile, cioè, l’accesso a siti di pornografia, pedofilia, e la propaganda in favore di terrorismo, eversione, razzismo. Come tutti i grandi cambiamenti, I. attira anche problemi: dai virus (programmi che danneggiano i computer e che vengono trasmessi dalla rete) alla spam (posta elettronica invadente, che riempie le caselle postali degli utenti). Una grossa parte delle risorse dedicate a I. è stata dirottata sulla sicurezza, e non è escluso che anche la tariffazione della posta elettronica cambi, e venga richiesto un piccolo pagamento (un ‘francobollo’) per inoltrare una e-mail, così da scoraggiare il fenomeno della spam.

Internet, dibattito politico e censura

L’impatto fortissimo avuto dal web sulla comunicazione ha dischiuso opportunità prima inimmaginabili di contatto, d’informazione e di scambio. Attraverso i social network le popolazioni del pianeta hanno conquistato maggiori opportunità di incontrarsi e non solo virtualmente: in tutte le democrazie la partecipazione politica dal basso, su iniziativa dei cittadini, ha ricevuto nuovo impulso grazie alla Rete che ha permesso di promuovere iniziative di protesta, appelli, movimenti politici spontanei, azioni collettive su base locale o nazionale. L’ informazione libera e indipendente ha allargato i suoi confini, arricchita di contributi da ogni angolo del Pianeta messi a disposizione di tutti sul web. Nel giugno 2009, riprese da un telefono cellulare, hanno fatto il giro del mondo le immagini drammatiche che riprendevano gli ultimi istanti di vita di una giovane studentessa iraniana, Neda Agha Soltan, uccisa da un cecchino mentre marciava pacificamente nelle strade di Teheran per protestare contro il regime. Milioni e milioni di individui, via Internet, sono stati testimoni della sua morte, divenuta un bruciante atto d’accusa per il presidente Ahmadinejad. Repressa brutalmente, la protesta dei giovani iraniani invase il web cercando di sfuggire all’oscuramento di Youtube e di molti siti dell’opposizione attuato dal regime: fu Twitter, in particolare, grazie all’estrema facilità e immediatezza di utilizzo, a raccogliere i disperati appelli di aiuto e a propagare le ragioni di quanti erano scesi nelle piazze. Da allora la sorveglianza del governo iraniano sulla rete si è fatta sempre più stretta e sofisticata: software di filtraggio per negare l’accesso ai siti indesiderati, rallentamenti dei social network, episodi circoscritti di oscuramento totale di Internet. Queste drastiche misure di controllo sono state adottate per periodi di tempo limitati, spesso in concomitanza con lo scoppio di manifestazioni di protesta o per evitare che la rete amplificasse il dissenso messo a tacere dalle autorità, in Nepal, Arabia Saudita, Yemen, Bahrein, Cuba. Altri regimi hanno optato per una censura preventiva, ostacolando la diffusione stessa di Internet nei loro territori, per esempio la Corea del Nord, Myanmar, il Turkmenistan, paesi dove di conseguenza la percentuale di popolazione che ha accesso alla rete è molto bassa.

La Cina. Un caso a sé, in questo panorama, è costituito dalla Cina dove il regime non solo non ha contrastato l’avvento di Internet ma lo ha promosso, considerandolo uno strumento al servizio dello sviluppo economico. Così, in brevissimo tempo, la popolazione cinese di utenti online ha raggiunto nel 2011 i 485 milioni, contro i 245 milioni degli Stati Uniti. Per sorvegliare un numero di utenti così alto è in funzione un sistema di controllo estremamente duttile, pervasivo ed efficace, in grado di imbrigliare la vivacità e l’inafferrabilità della rete nelle maglie della censura. È stato proprio il ruolo di primo piano ricoperto dallo Stato nella diffusione di Internet a facilitare la pianificazione di questo schema centralizzato di sorveglianza: gli utenti internet in Cina, infatti, si connettono alla rete attraverso alcuni cancelli di interconnessione organizzati da agenzie statali che censurano oltre 19.000 siti stranieri e oscurano selettivamente messaggi e parole - per esempio democrazia o diritti umani - sgraditi al regime. Sono trentamila i tecnici che controllano la rete riuscendo così a pilotare le ricerche dei cinesi sul web e a cancellare la memoria di avvenimenti drammatici come il massacro compiuto dall’esercito a Piazza Tian An Men a Pechino il 3 e 4 giugno 1989. Nel giugno 2009, in occasione del ventesimo anniversario di quegli avvenimenti, le autorità hanno stretto ancora di più le maglie della censura impedendo o rallentando anche l’accesso ai social network autorizzati, ai server fotografici e di posta elettronica e alle versioni in lingua cinese della Bbc e della Cnn. Aggirare il ‘great firewall’, come viene chiamato il sistema di censura cinese, non è impossibile, ma il rischio di essere scoperti e arrestati è altissimo. Nel 2004 una grande eco suscitò nel mondo l’arresto di un dissidente cinese colpevole di aver fatto circolare sul web una nota riservata del governo che invitava tutti i giornalisti al più totale silenzio sugli avvenimenti del 1989 e il cui nome fu rivelato alle autorità di polizia dagli uffici di Yahoo di Hong Kong. Alle imposizioni dell’apparato repressivo cinese si sono piegati in più occasioni anche gli altri colossi dell’informatica, come Google e Microsoft, preoccupati di venire estromessi da una fetta tanto appetibile e consistente del mercato.

La primavera araba. Nel 2011 i bloggers hanno assunto un ruolo di primo piano nelle rivoluzioni dei Paesi arabi svolgendo una duplice funzione: promuovere e coordinare la rivolta nei loro Paesi e tenere informato il mondo in tempo reale di quanto avveniva nelle strade e nelle piazze. Attivisti in piazza e sulla Rete, i bloggers egiziani, tunisini, siriani, yemeniti sono stati perseguitati, arrestati e uccisi, ma con la loro azione hanno mostrato la potenza inarrestabile della rete e gli usi molteplici cui questa si presta. Nei paesi arabi la rete è stato il medium che ha consentito la formazione di un’opinione pubblica non controllata dai regimi e la vivacità del dibattito politico sul web ha influenzato anche i media tradizionali che in molti casi hanno abbandonato la loro deferenza al regime appoggiando le rivoluzioni. Alcuni analisti hanno scritto che Facebook è stato un alleato prezioso per i rivoluzionari egiziani che lo hanno usato per diffondere date, luoghi e orari delle proteste. Inoltre, a differenza di quanto successo in Cina, i vertici del social network sembrano aver agito in questa occasione a tutela dei rivoltosi, attivando una protezione speciale per i profili degli attivisti. Non va dimenticato, tuttavia, che è stata la presenza di milioni di persone nelle strade e decretare il successo della rivoluzione in Tunisia e in Egitto: quando nella notte del 27 gennaio, con un’azione senza precedenti, il presidente egiziano Mubarak ordinava il blackout di Internet nel paese, riducendo quasi al silenzio la realtà virtuale della protesta, questa ha continuato a dilagare inarrestabile nelle strade fino al crollo del regime.

Internet come diritto dell’umanità. Le rivoluzioni del 2011 in Africa dimostrano che più cresce l’importanza di Internet e la sua diffusione globale, più si mostrano prepotentemente gli interessi di controllo da parte dei grandi poteri economici e degli Stati nazionali. La tecnologia, d’altronde, è in grado di fornire sofisticati strumenti di controllo della rete e contestualmente le applicazioni in grado di aggirarli. Il dibattito su Internet e la censura, il diritto alla libertà di opinione e la manipolazione del consenso si arricchisce continuamente di nuovi argomenti coinvolgendo tutti gli attori internazionali. L’accesso a Internet come diritto di tutta l’umanità è quanto sostenuto in un rapporto del 16 maggio 2011 presentato al Consiglio per i diritti umani delle Nazioni Unite (Report of the Special Rapporteur on the promotion and protection of the right to freedom of opinion and expression). Si legge nel documento che Internet si è rivelato uno strumento straordinario per promuovere lo sviluppo, combattere l’ineguaglianza e tutelare la libertà e la vita delle persone. Di conseguenza dovrebbe essere interesse prioritario degli Stati assicurare l’accesso universale a Internet, riducendo al minimo indispensabile le restrizioni al libero flusso dell’informazione e della comunicazione. Non possono non destare preoccupazione, dunque, denuncia il rapporto delle NU, gli interventi legislativi che tendono a impedire, limitare o pilotare l’accesso al web, in un clima generale che vede orientarsi in questa direzione anche alcuni paesi democratici.

Approfondimenti:

L’accesso ad internet: un nuovo diritto fondamentale? di Roberta Pisa

Il reato di diffamazione a mezzo internet di Gianmichele Pavone